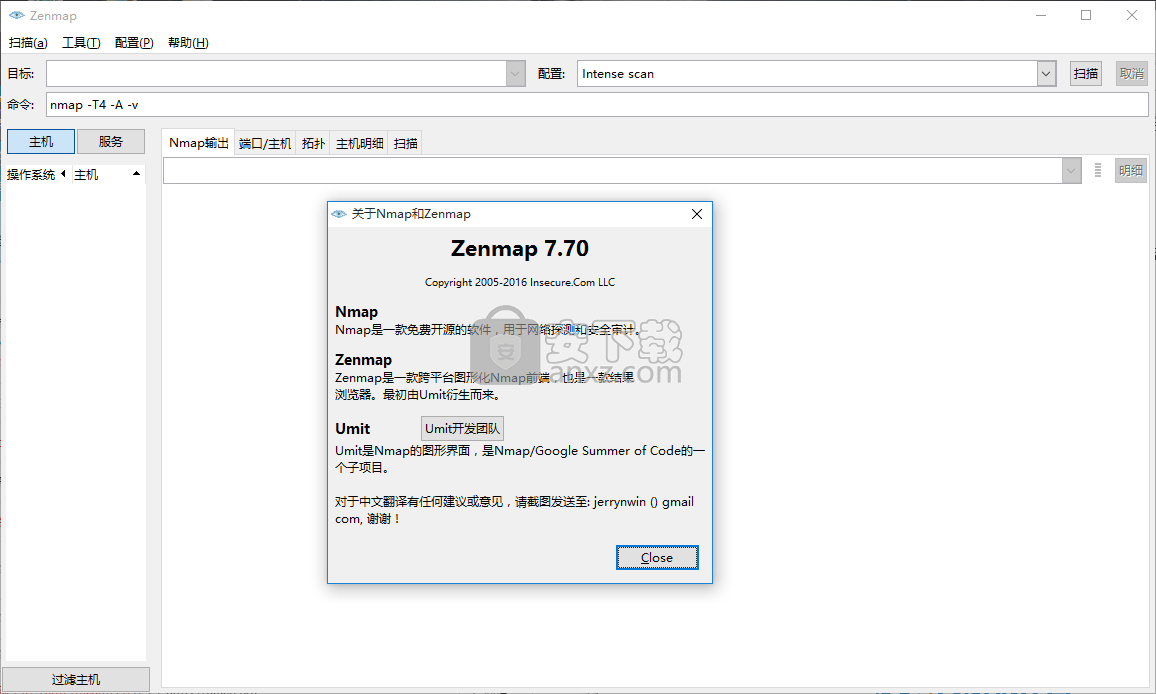

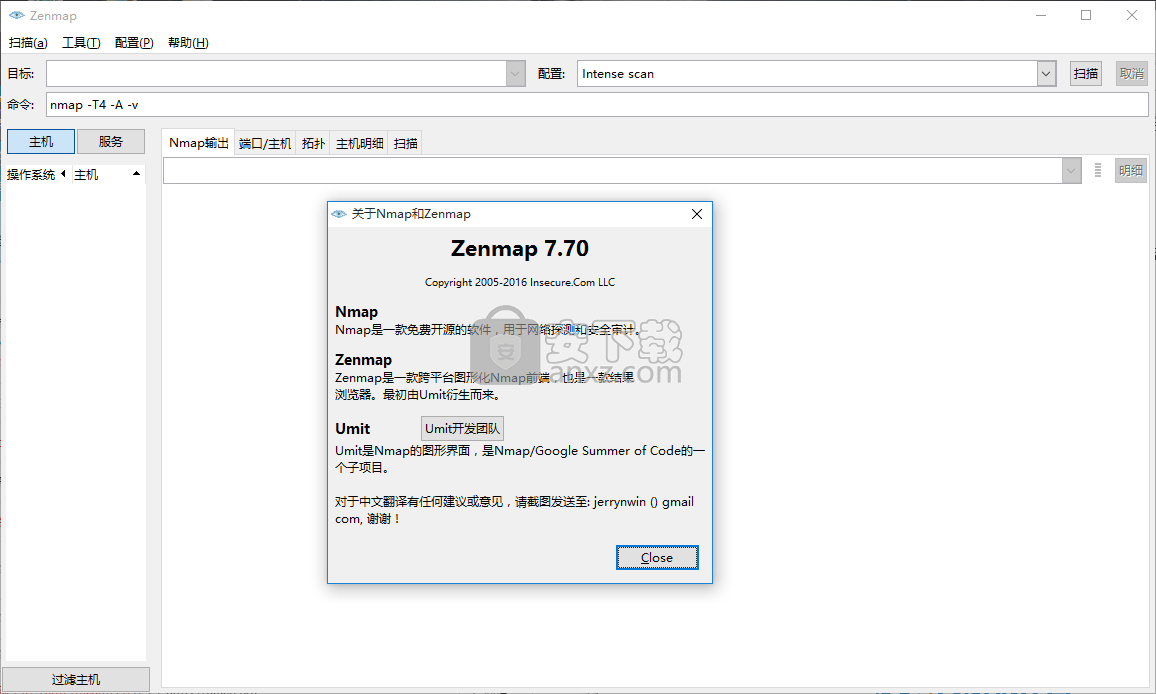

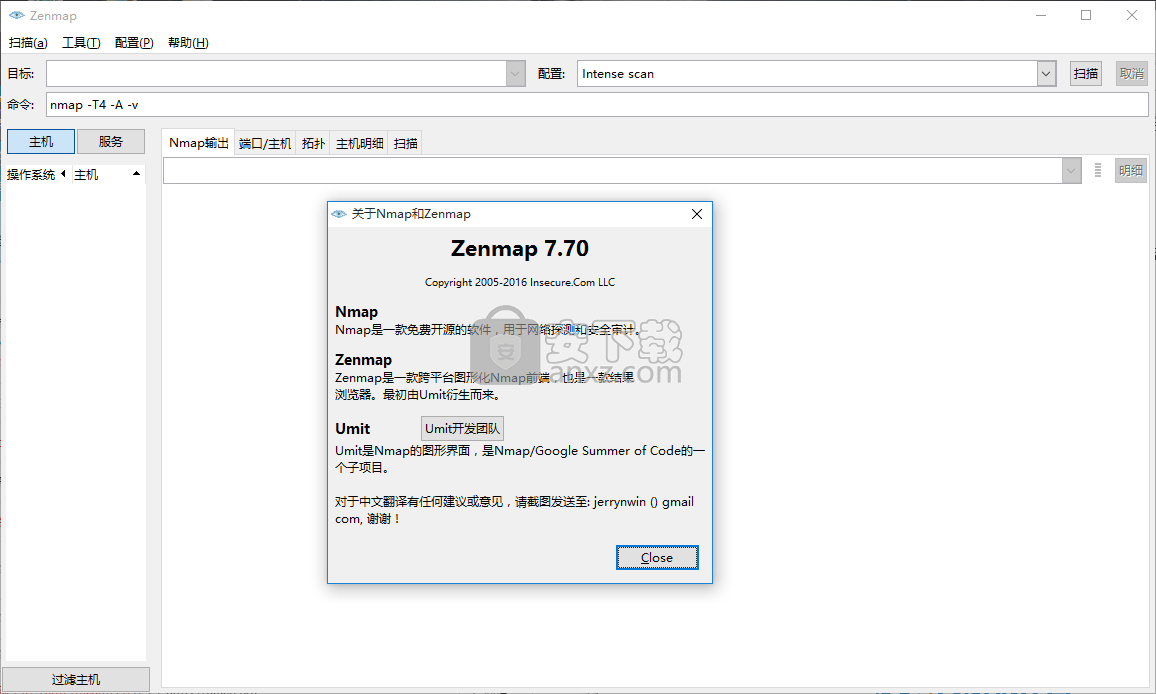

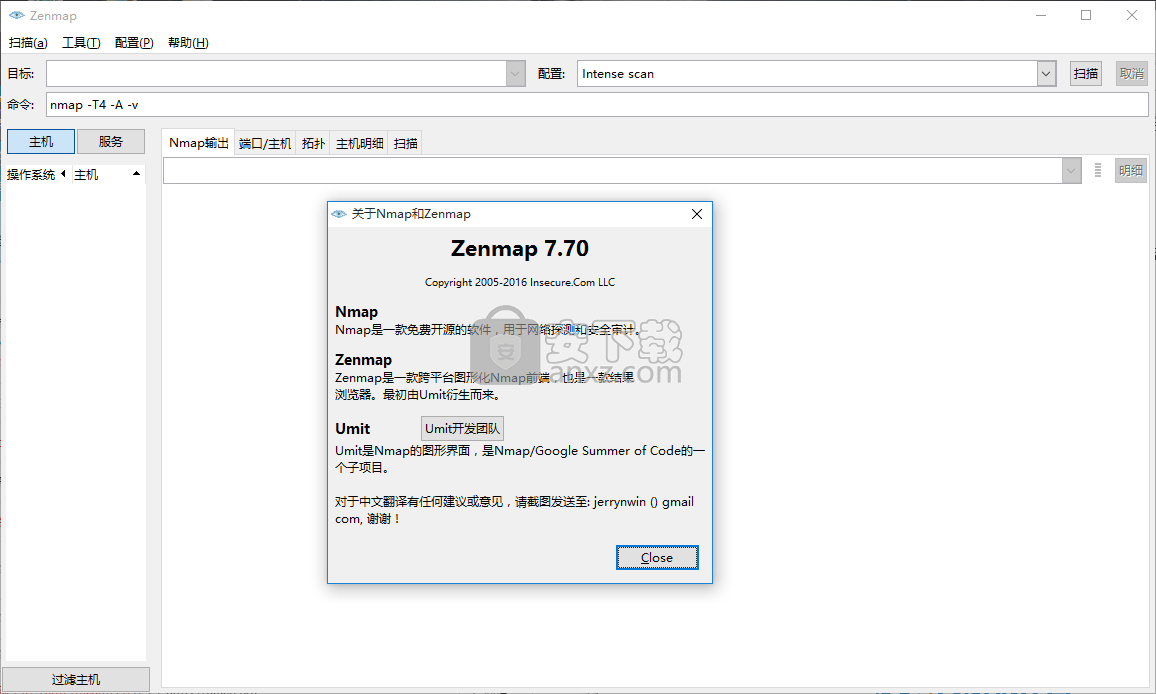

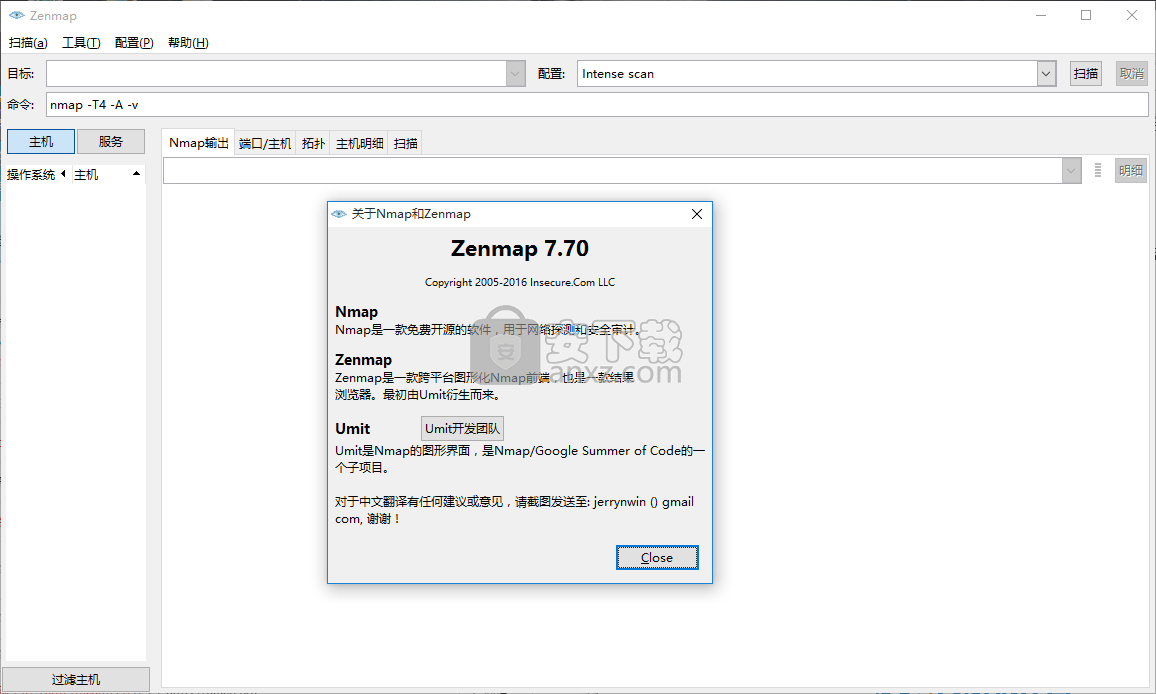

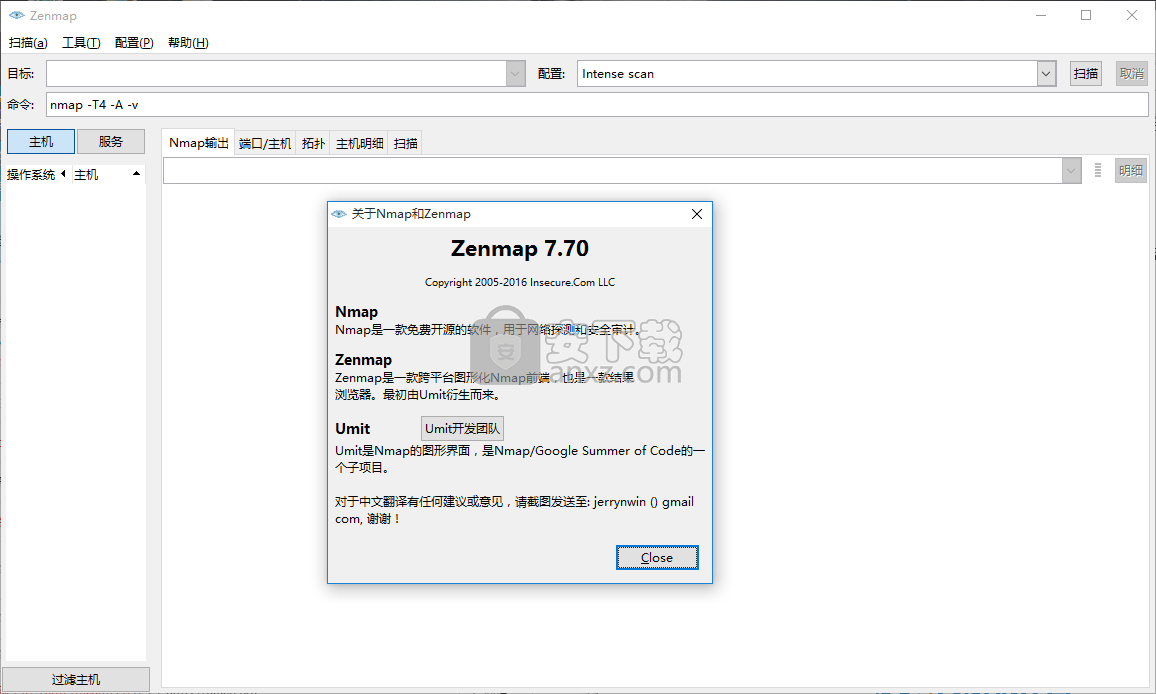

Zenmap(端口扫描工具)

v7.70 官方中文版- 软件大小:26.26 MB

- 更新日期:2019-10-03 16:50

- 软件语言:简体中文

- 软件类别:网络监测

- 软件授权:免费版

- 软件官网:待审核

- 适用平台:WinXP, Win7, Win8, Win10, WinAll

- 软件厂商:

软件介绍 人气软件 下载地址

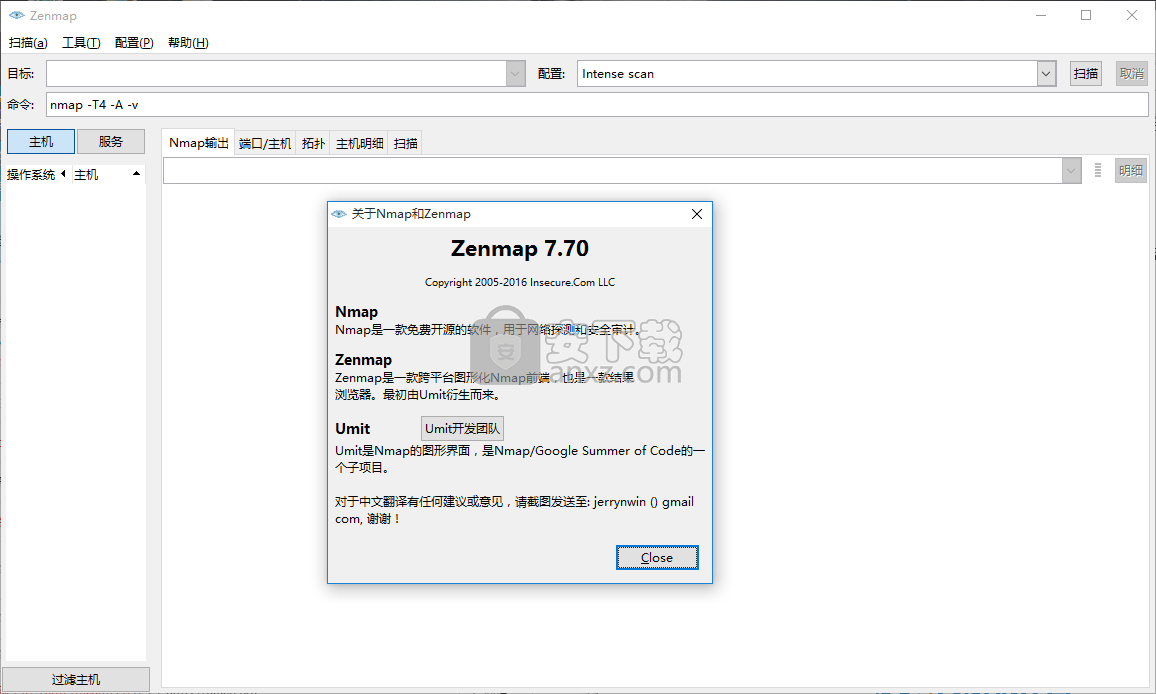

Zenmap是一款非常实用的端口漏洞扫描工具,它还有一个名字叫NMap网络映射器,该程序是一款免费开放源代码实用程序,用于网络发现和安全审核,许多系统和网络管理员还发现它对于诸如网络清单,管理服务升级计划以及监视主机或服务正常运行时间之类的任务很有用;程序以新颖的方式使用原始IP数据包来确定网络上可用的主机,包括过滤器/防火墙的类型;除此之外,程序还有许多其他特性,它旨在快速扫描大型网络,可以在单个主机上正常运行;此程序可以检测活在网络上的主机、检测主机上开放的端口、检测到相应的端口的软件和版本以及扫描端口的安全漏洞;强大又实用,需要的用户可以下载体验

软件功能

1、灵活:

支持数十种先进技术,用于映射充满IP过滤器,防火墙,路由器和其他障碍物的网络。这包括许多端口扫描机制(包括TCP和UDP),操作系统检测,版本检测,ping扫描等等。

2、功能强大:

Nmap已被用于扫描数十万台机器的庞大网络。

3、便携式:

支持大多数操作系统,包括 Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga等。

4、简单:

虽然Nmap为高级用户提供了丰富的高级功能,但您可以从“nmap -v -A targethost ”开始。传统命令行和图形(GUI)版本都可以满足您的偏好。二进制文件适用于那些不希望从源代码编译Nmap的人。

5、免费:

Nmap项目的主要目标是帮助互联网更安全一些,并为管理员/审计人员/黑客提供探索其网络的高级工具。Nmap可以免费下载,并且还附带完整的源代码,您可以根据许可条款修改和重新发布。

软件特色

1、记录完整:

已经对全面和最新的手册页,白皮书,教程甚至整本书进行了大量的努力!在这里用多种语言查找它们。

2、支持:

虽然Nmap没有保修服务,但充满活力的开发人员和用户社区也很好地支持它。大部分交互发生在Nmap邮件列表中。大多数错误报告和问题都应该发送到nmap-dev列表,但只能在阅读完指南后才能发布。我们建议所有用户订阅低流量的nmap-hacker公告列表。你也可以在Facebook和Twitter上找到Nmap 。对于实时聊天,请加入Freenode或EFNet上的#nmap频道。

3、备受赞誉:

Nmap赢得了众多奖项,其中包括 Linux Journal,Info World和Codetalker Digest 的“年度信息安全产品 ”。它已经在数百篇杂志文章,几部电影,几十本书和一本漫画书系列中亮相。访问媒体页面 了解更多详情。

4、流行:

成千上万的人每天下载Nmap,并且它包含在许多操作系统(Redhat Linux,Debian Linux,Gentoo,FreeBSD,OpenBSD等)中。它是Freshmeat.Net资源库中前10名(超过30,000)的项目之一。这很重要,因为它为Nmap提供了充满活力的开发和用户支持社区。

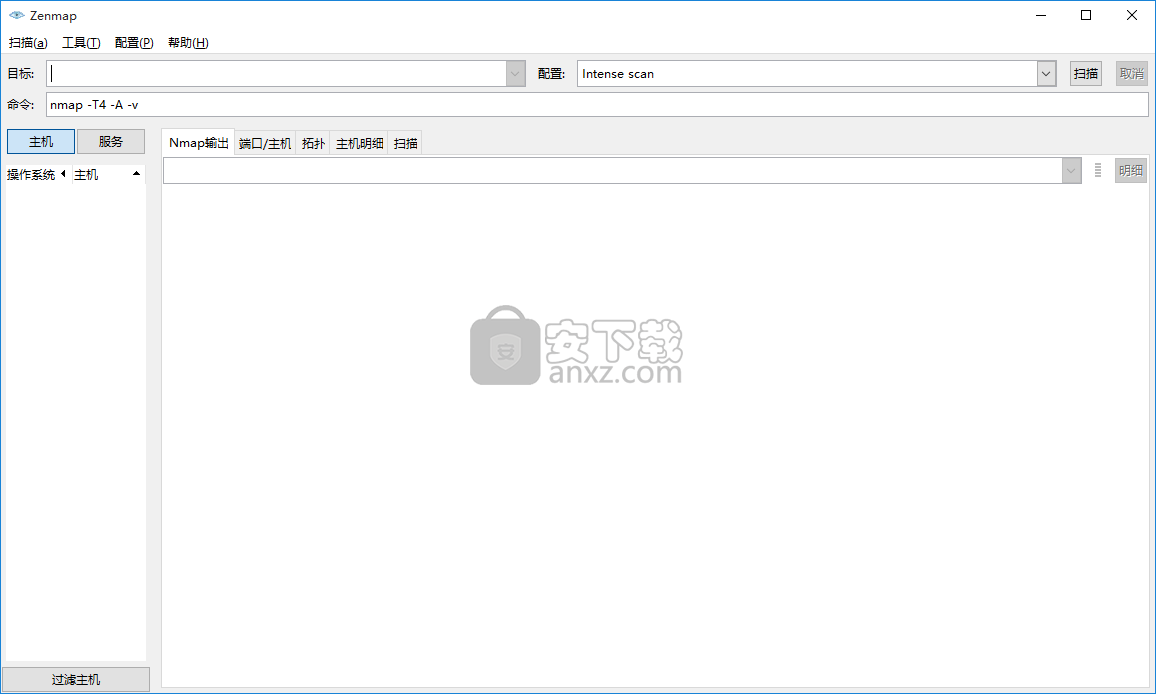

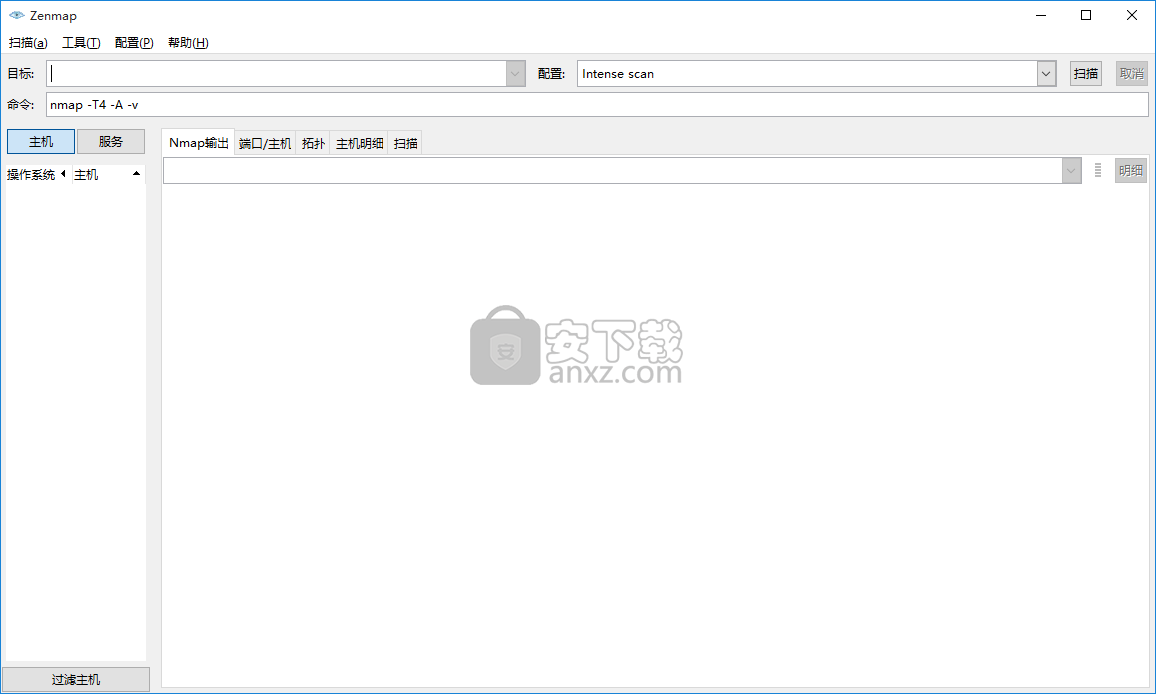

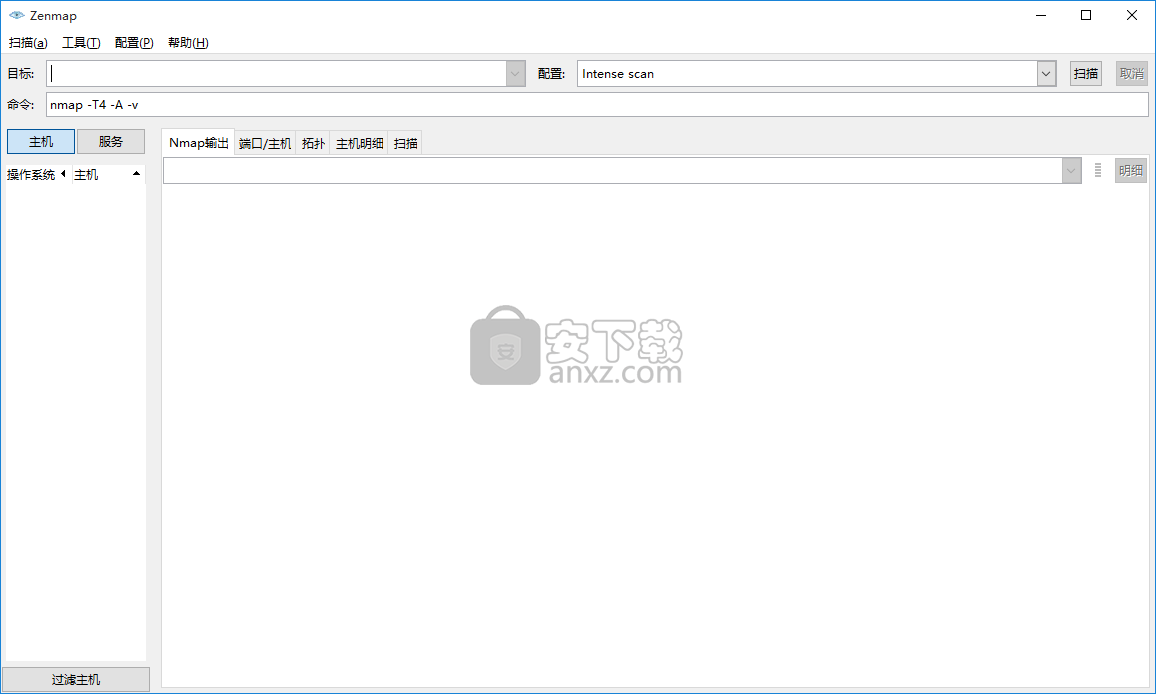

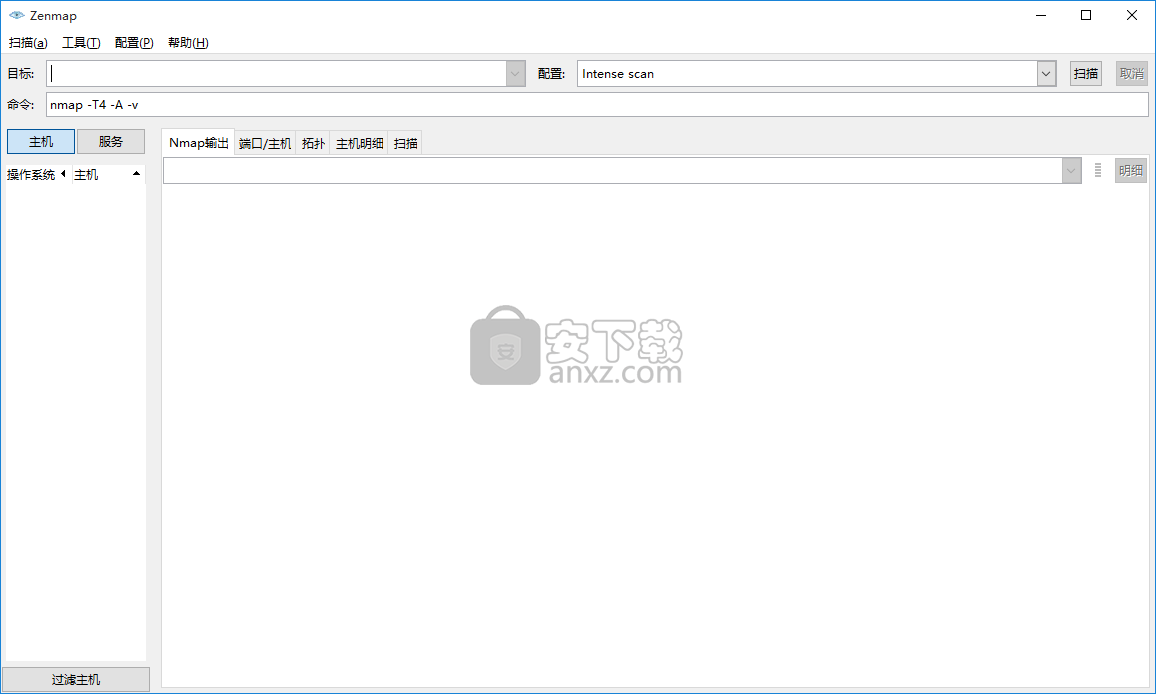

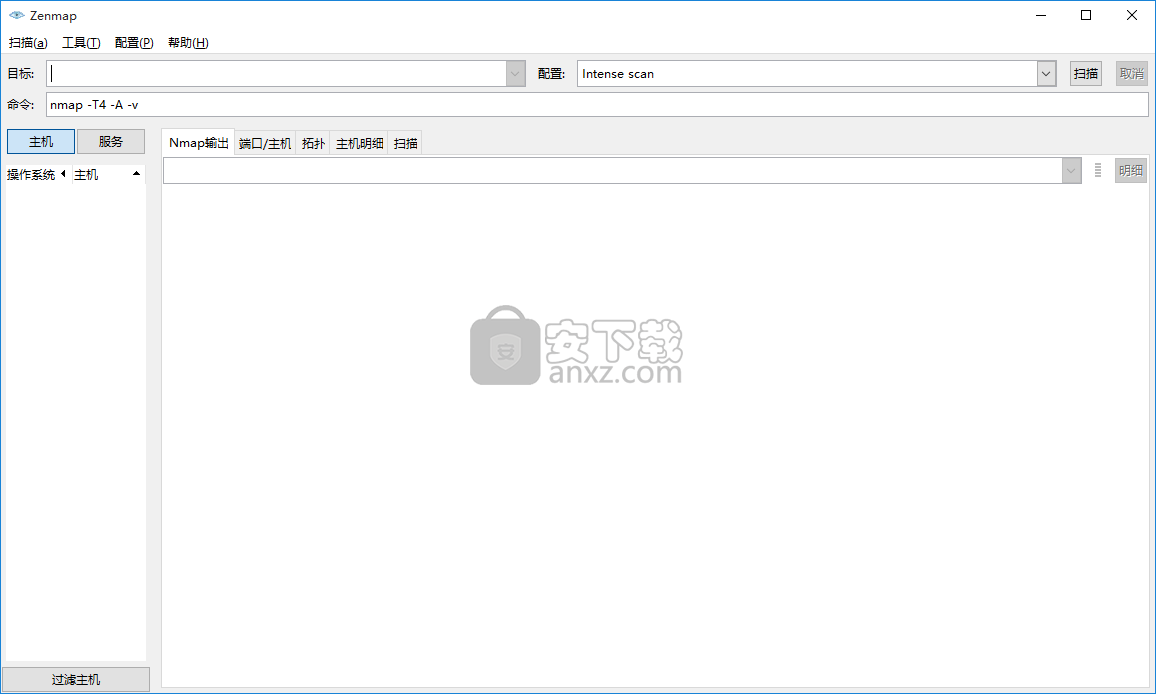

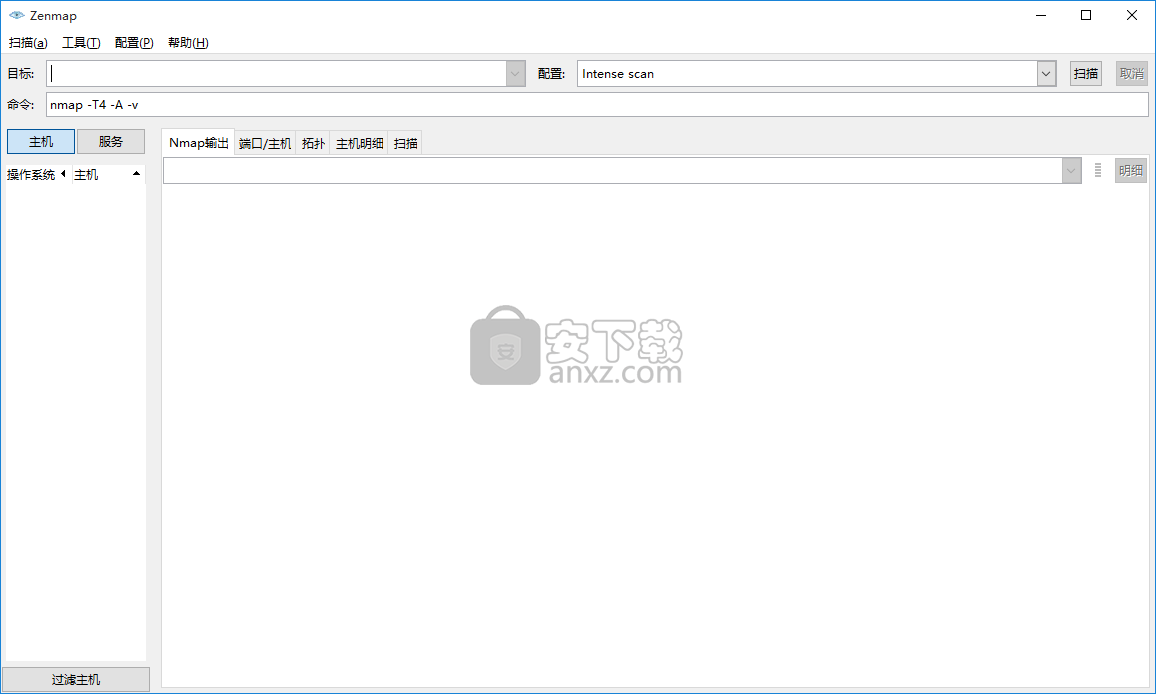

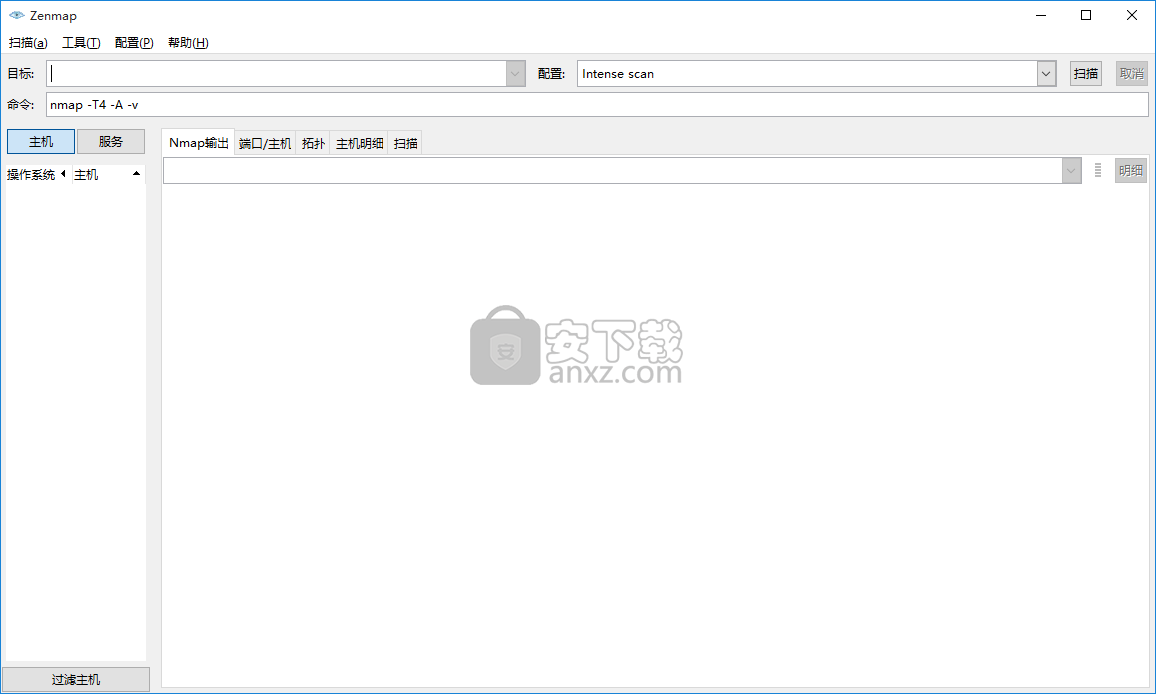

安装步骤

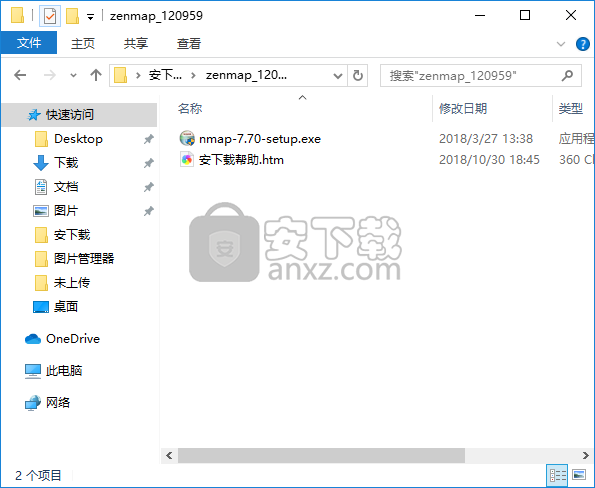

1、需要的用户可以点击本网站提供的下载路径下载得到对应的程序安装包

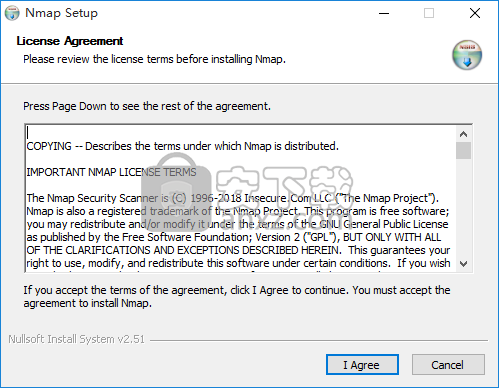

2、通过解压功能将压缩包打开,找到主程序,双击主程序即可进行安装,直接点击同意程序安装协议

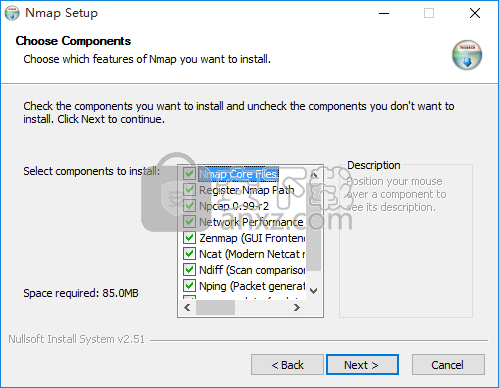

3、弹出以下界面,直接使用鼠标点击下一步按钮即可,此界面为程序信息界面,可以根据自己需要选择

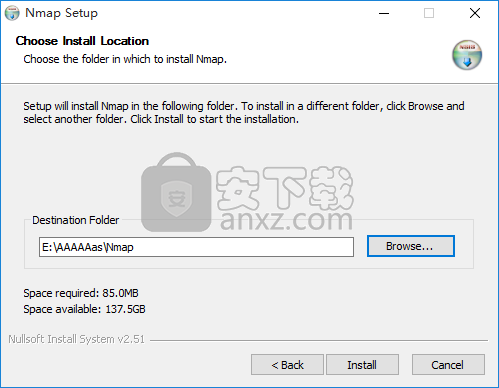

4、用户可以根据自己的需要点击浏览按钮将应用程序的安装路径进行更改

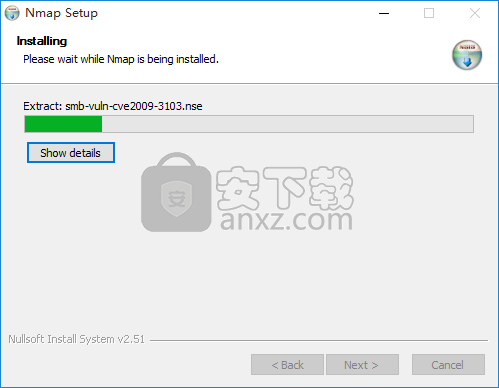

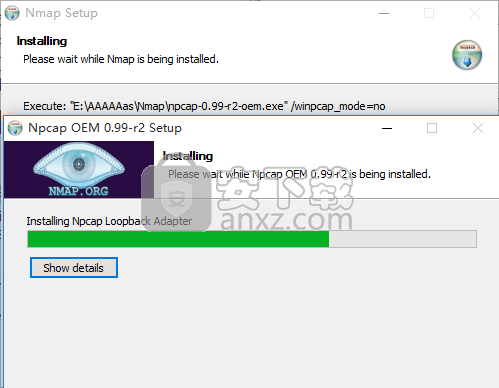

5、等待应用程序安装进度条加载完成即可,需要等待一小会儿

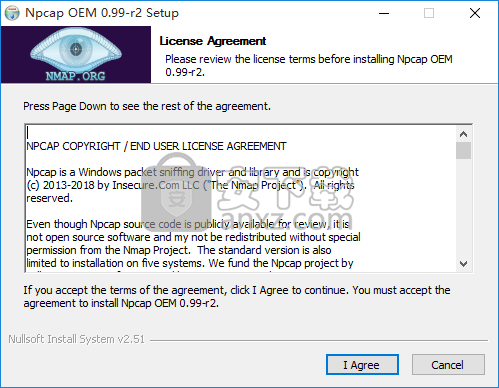

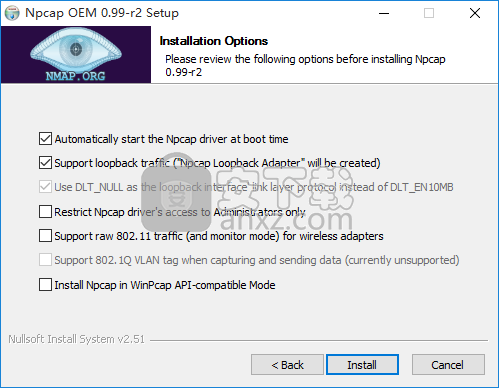

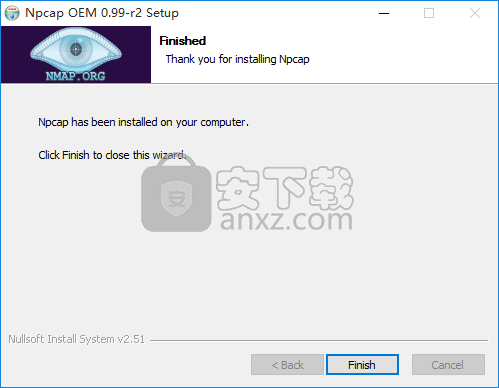

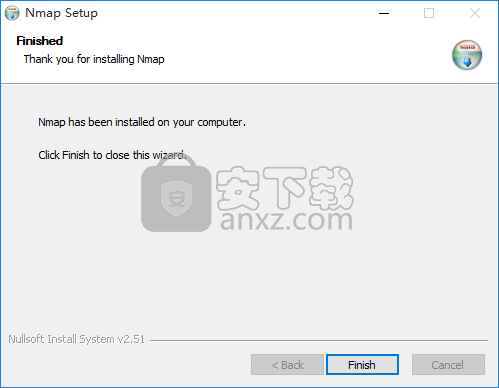

6、程序安装过程中会提示安装一个程序组件,可以点击进行安装,弹出以下界面,直接使用鼠标点击下一步按钮即可

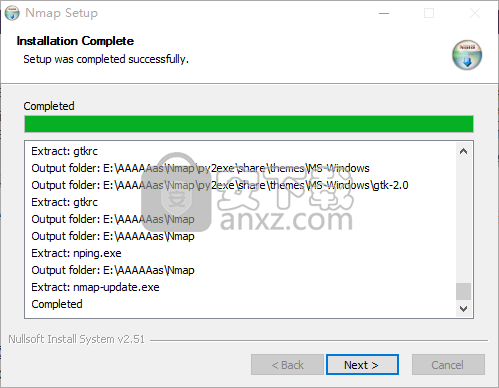

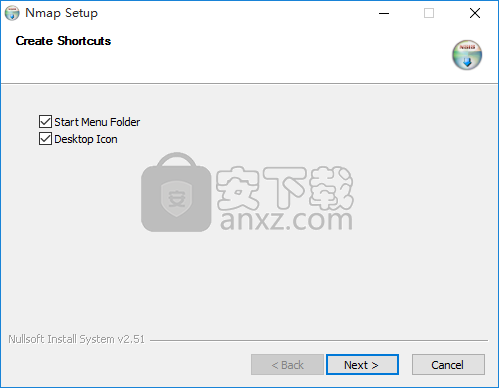

7、根据提示点击安装,弹出程序安装完成界面,点击完成按钮即可

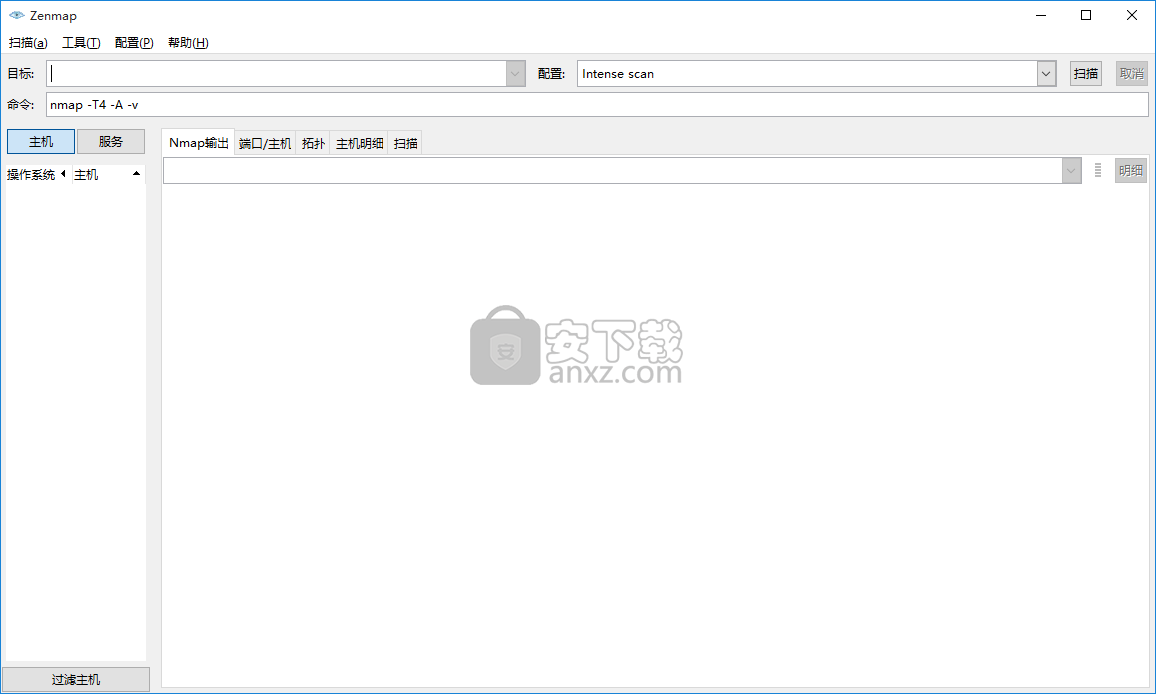

使用说明

主机发现

任何网络侦察任务的第一步就是将一组(有时是巨大的)IP范围缩减为一组活动或有趣的主机。扫描每个IP地址的每个端口很慢,通常是不必要的。当然,使主机变得有趣的原因很大程度上取决于扫描目的。网络管理员可能只对运行某种服务的主机感兴趣,而安全审核员可能会关心每个具有IP地址的设备。管理员可能仅使用ICMP ping就能在自己的内部网络上定位主机,而外部渗透测试仪可能会使用数十种探针来逃避防火墙的限制。

由于主机发现的需求是如此多样,因此Nmap提供了多种用于自定义所用技术的选项。主机发现有时称为ping扫描,但它远远超出了与无处不在的ping工具关联的简单ICMP回显请求数据包。用户可以通过列表扫描(-sL)或通过禁用ping(完全跳过ping步骤-Pn),或使用任意组合的多端口TCP SYN / ACK,UDP,SCTP INIT和ICMP探针使网络参与。这些探针的目的是征求表明IP地址实际上处于活动状态(正在由主机或网络设备使用)的响应。在许多网络上,在任何给定时间只有一小部分IP地址处于活动状态。这对于私有地址空间(例如10.0.0.0/8)尤其常见。该网络具有1600万个IP,但是我看到它被少于一千台计算机的公司所使用。主机发现可以在稀疏分配的IP地址中找到这些机器。

如果未提供主机发现选项,则Nmap发送ICMP回显请求,将TCP SYN数据包发送到端口443,将TCP ACK数据包发送到端口80和ICMP时间戳请求。(对于IPv6,省略了ICMP时间戳记请求,因为它不是ICMPv6的一部分。)这些默认值等同于-PE -PS443 -PA80 -PP选项。ARP例外 (用于IPv4)和邻居发现 (用于IPv6)扫描,用于本地以太网上的任何目标。对于非特权Unix Shell用户,默认探测是使用connect系统调用到端口80和443的SYN数据包。 扫描本地网络时,此主机发现通常就足够了,但是建议使用更全面的发现探针集进行安全审核。

的-P*选项(选择平的类型)可被组合。通过使用不同的TCP端口/标志和ICMP代码发送许多探测类型,可以增加穿透严格防火墙的几率。另请注意,ARP /邻居发现 即使您指定其他-P*选项,默认情况下也会针对本地以太网网络上的目标执行此操作 ,因为它几乎总是更快,更有效。

默认情况下,Nmap会进行主机发现,然后对其确定在线的每个主机执行端口扫描。即使您指定了非默认主机发现类型(例如UDP探针(-PU)),也是如此。阅读有关该 -sn选项的信息,以了解如何仅执行主机发现,或用于-Pn跳过主机发现和端口扫描所有目标主机。以下选项控制主机发现:

-sL (列表扫描)

列表扫描是主机发现的一种简写形式,它仅列出指定网络中的每个主机,而不会将任何数据包发送到目标主机。默认情况下,Nmap仍对主机执行反向DNS解析以了解其名称。简单的主机名提供了多少有用的信息通常令人惊讶。例如, fw.chi是一家公司的芝加哥防火墙的名称。 Nmap还会报告末尾的IP地址总数。列表扫描是一项很好的检查,以确保您拥有适合目标的IP地址。如果主机使用您不认识的域名,则值得进一步调查以防止扫描错误的公司网络。

由于此想法只是打印目标主机的列表,因此不能将用于更高级别功能(例如端口扫描,操作系统检测或ping扫描)的选项与此结合。如果您希望在仍然执行此类高级功能时禁用ping扫描,请继续阅读 -Pn(跳过ping)选项。

-sn (无端口扫描)

此选项告诉Nmap在主机发现之后不要执行端口扫描,并且仅打印出响应主机发现探针的可用主机。这通常称为“ ping扫描 ”,但是您也可以请求运行traceroute和NSE主机脚本。默认情况下,此步骤比列表扫描更具干扰性,通常可以用于相同目的。它允许对目标网络进行轻侦察,而不会引起太多关注。与每个IP和主机名的列表扫描所提供的列表相比,知道启动了多少台主机对攻击者而言更有价值。

系统管理员经常发现此选项也很有价值。它可以轻松地用于计算网络上的可用计算机或监视服务器可用性。这通常称为ping扫描,并且比ping广播地址更可靠,因为许多主机不回复广播查询。

默认情况下,完成的主机发现-sn包括ICMP回显请求,对端口443的TCP SYN,对端口80的TCP ACK和ICMP时间戳记请求。当由非特权用户执行时,仅SYN数据包(使用connect呼叫)发送到目标上的端口80和443。当特权用户尝试扫描本地以太网上的目标时,除非--send-ip指定,否则将使用ARP请求 。该-sn选项可以与任何发现探针类型(-P*选项,不包括-Pn)以获得更大的灵活性。如果使用这些探针类型和端口号选项中的任何一个,则默认探针将被覆盖。如果在运行Nmap的源主机和目标网络之间设置了严格的防火墙,则建议使用这些高级技术。否则,当防火墙丢弃探针或其响应时,主机可能会丢失。

在以前的Nmap版本中,-sn称为 -sP。

-Pn (无ping)

此选项完全跳过Nmap发现阶段。通常,Nmap使用此阶段来确定用于较重扫描的活动计算机。默认情况下,Nmap仅对发现正常的主机执行繁重的探测工作,例如端口扫描,版本检测或操作系统检测。使用禁用主机发现-Pn会导致Nmap尝试对每个主机执行请求的扫描功能 指定的目标IP地址。因此,如果在命令行上指定了B类目标地址空间(/ 16),则将扫描所有65,536个IP地址。与列表扫描一样,将跳过正确的主机发现,但是Nmap不会停止并打印目标列表,而是继续执行请求的功能,就像每个目标IP处于活动状态一样。要跳过ping扫描和端口扫描,同时仍然允许NSE运行,请同时使用这两个选项 -Pn -sn。

对于本地以太网上的计算机,将继续执行ARP扫描(除非 --disable-arp-ping或未--send-ip指定),因为Nmap需要MAC地址才能进一步扫描目标主机。在Nmap的以前的版本,-Pn是 -P0 和 -PN。

-PS (TCP SYN Ping)

此选项发送设置了SYN标志的空TCP数据包。默认目标端口为80(可在编译时通过更改配置DEFAULT_TCP_PROBE_PORT_SPEC 在nmap.h)。 可以将备用端口指定为参数。-p除了T:不允许的端口类型说明符 ,语法与其他语法相同 。例子是 -PS22和 -PS22-25,80,113,1050,35000。请注意,-PS端口列表和端口列表之间不能有空格。如果指定了多个探针,则将并行发送它们。

SYN标志向远程系统建议您正在尝试建立连接。通常,目标端口将关闭,然后发送回RST(复位)数据包。如果端口恰好是开放的,则目标将执行TCP三向握手的第二步 通过使用SYN / ACK TCP数据包进行响应。然后,运行Nmap的计算机通过使用RST响应而不是发送ACK数据包来断开新生连接,这将完成三向握手并建立完整的连接。RST数据包由运行Nmap的计算机的内核发送,以响应意外的SYN / ACK,而不是由Nmap本身发送。

Nmap不在乎端口是打开还是关闭。前面讨论的RST或SYN / ACK响应都告诉Nmap主机可用并且是响应性的。

在Unix机器上,只有特权用户 root 通常能够发送和接收原始TCP数据包。 对于非特权用户,将自动采用解决方法 从而connect针对每个目标端口启动系统调用。试图将SYN数据包发送到目标主机,以尝试建立连接。如果connect以快速成功或ECONNREFUSED失败返回,则基础TCP堆栈必须已收到SYN / ACK或RST,并且主机被标记为可用。如果连接尝试一直挂起直到达到超时,主机将标记为关闭。

-PA (TCP确认Ping)

TCP ACK ping与刚刚讨论的SYN ping非常相似。您可能会猜到的区别是,设置了TCP ACK标志而不是SYN标志。这种ACK数据包旨在通过已建立的TCP连接来确认数据,但是不存在这样的连接。因此,远程主机应始终以RST数据包作为响应,以公开其在进程中的存在。

该-PA选件使用与SYN探针(80)相同的默认端口,并且还可以采用相同格式的目标端口列表。如果非特权用户尝试此操作,connect则使用前面讨论的 解决方法。这种解决方法并不完美,因为connect实际上是在发送SYN数据包而不是ACK。

同时提供SYN和ACK ping探查的原因是为了最大程度地绕过防火墙。许多管理员将路由器和其他简单的防火墙配置为阻止传入的SYN数据包,但发给公共服务(如公司网站或邮件服务器)的数据包除外。这样可以防止与组织的其他传入连接,同时允许用户与Internet进行畅通无阻的传出连接。这种无状态方法占用了防火墙/路由器上的很少资源,并且得到了硬件和软件过滤器的广泛支持。Linux Netfilter / iptables 防火墙软件提供了 --syn方便的选项来实现这种无状态方法。当无状态防火墙规则到位时,SYN ping探针(-PS)在发送到关闭的目标端口时很可能被阻止。在这种情况下,ACK探针会在正确执行这些规则时发光。

防火墙的另一种常见类型使用状态规则,该规则会丢弃意外的数据包。此功能最初主要在高端防火墙上发现,尽管多年来已变得越来越普遍。Linux Netfilter / iptables系统通过该--state选项支持此功能,该 选项根据连接状态对数据包进行分类。由于通常将意外的ACK数据包识别为伪造的并丢弃,因此SYN探针更有可能针对此类系统进行工作。解决这个难题的方法是通过指定-PS和来发送SYN和ACK探测 -PA。

-PU (UDP Ping)

另一个主机发现选项是UDP ping,它将UDP数据包发送到给定的端口。对于大多数端口,数据包将为空,尽管某些端口使用协议特定的有效负载,该负载更有可能引发响应。有关有效负载nmap-payloads数据库的描述,请参见“ UDP有效负载:” 部分。 包内容也可以与受影响的--data, --data-string和--data-length选项。

端口列表采用与前面讨论的-PS和-PA选项相同的格式 。如果未指定任何端口,则默认值为40125。 该默认值可以在编译时通过更改配置 DEFAULT_UDP_PROBE_PORT_SPEC 在中nmap.h。 默认情况下使用高度不常见的端口,因为对于这种特定的扫描类型,通常不希望发送到打开的端口。

击中目标计算机上的关闭端口后,UDP探测应返回ICMP端口不可达数据包。这向Nmap表示机器已启动并且可用。许多其他类型的ICMP错误,例如主机/网络无法访问或TTL超过,都表明主机已关闭或无法访问。缺乏回应也可以这样解释。如果达到了开放端口,则大多数服务只会忽略空数据包,而无法返回任何响应。这就是为什么默认探针端口为40125(极不可能使用)的原因。诸如字符生成器(Chargen Generator,收费)协议之类的一些服务将响应一个空的UDP数据包,从而向Nmap公开该计算机可用。

这种扫描类型的主要优点是,它绕过了防火墙并仅过滤TCP。例如,我曾经拥有一个Linksys BEFW11S4无线宽带路由器。该设备的外部接口默认情况下会过滤所有TCP端口,但是UDP探测仍会引发端口不可访问的消息,从而放弃设备。

-PY (SCTP INIT Ping)

此选项发送包含最小INIT块的SCTP数据包。默认目标端口为80(可在编译时通过更改配置 DEFAULT_SCTP_PROBE_PORT_SPEC 在nmap.h)。可以将备用端口指定为参数。-p除了S:不允许的端口类型说明符 ,语法与其他语法相同 。例子是 -PY22和 -PY22,80,179,5060。请注意,-PY端口列表和端口列表之间不能有空格。如果指定了多个探针,则将并行发送它们。

INIT块向远程系统建议您正在尝试建立关联。通常,目标端口将关闭,并且ABORT块将被发回。如果端口恰好是开放的,则目标将采取SCTP四次握手的第二步 通过响应一个INIT-ACK块。如果运行Nmap的计算机具有可正常运行的SCTP堆栈,则它将通过使用ABORT块而不是发送COOKIE-ECHO块来进行响应来断开新生的关联,这将是四次握手的下一步。ABORT数据包由运行Nmap的计算机的内核发送,以响应意外的INIT-ACK,而不是由Nmap本身发送。

Nmap不在乎端口是打开还是关闭。前面讨论的ABORT响应或INIT-ACK响应都告诉Nmap主机可用并且响应。

在Unix机器上,只有特权用户 root 通常能够发送和接收原始SCTP数据包。 当前,非特权用户无法使用SCTP INIT Pings。

-PE; -PP; -PM(ICMP Ping类型)

除了前面讨论过的异常的TCP,UDP和SCTP主机发现类型外,Nmap还可以发送由无处不在的ping程序发送的标准数据包 。Nmap向目标IP地址发送一个ICMP类型8(回显请求)数据包,期望从可用主机返回一个类型0(回显应答)。 不幸的是,对于网络浏览器而言,许多主机和防火墙现在阻止了这些数据包,而不是按照RFC 1122的要求进行响应。 因此,针对Internet上未知目标的纯ICMP扫描很少具有足够的可靠性。但是对于系统管理员监视内部网络而言,它们可以是一种实用且有效的方法。使用-PE选项启用此回显请求行为。

虽然回显请求是标准的ICMP ping查询,但Nmap不会在那里停止。ICMP标准(RFC 792 和 RFC 950 )还将时间戳请求,信息请求和地址掩码请求数据包分别指定为代码13、15和17。这些查询的表面目的是学习诸如地址掩码和当前时间之类的信息,但它们可以轻松地用于主机发现。可以答复的系统已启动并且可用。Nmap当前未实现信息请求包,因为它们并未得到广泛支持。RFC 1122坚持 “ 主机不应该实现这些消息 ”。可以使用-PP和发送时间戳和地址掩码查询 -PM选项。时间戳回复(ICMP代码14)或地址掩码回复(代码18)表明主机可用。当管理员专门阻止回显请求数据包而忘记了其他ICMP查询可以用于相同目的时,这两个查询可能会很有价值。

-PO (IP协议Ping)

IP协议ping是较新的主机发现选项之一,它发送IP数据包,该IP数据包在其IP标头中设置了指定的协议号。协议列表采用与前面讨论的TCP,UDP和SCTP主机发现选项中的端口列表相同的格式。如果未指定协议,则默认为发送多个IP数据包用于ICMP(协议1),IGMP(协议2)和IP-in-IP(协议4)。默认协议可以在编译时通过更改配置 DEFAULT_PROTO_PROBE_PORT_SPEC 在中nmap.h。请注意,对于ICMP,IGMP,TCP(协议6),UDP(协议17)和SCTP(协议132),将使用适当的协议头发送数据包 而其它的协议与超出IP报头没有额外的数据发送(除非任何的 --data, --data-string或 --data-length 选项指定)。

该主机发现方法使用与探针相同的协议来查找响应,或者使用ICMP协议不可达消息来表明目标主机不支持该给定协议。两种类型的响应都表明目标主机处于活动状态。

人气软件

-

WPE中文版 1.08 MB

/简体中文 -

BluetoothView(蓝牙检测工具) 0.05 MB

/简体中文 -

acunetix wvs11 91.3 MB

/简体中文 -

IP-Guard(威盾) 3.50.0918 75.00 MB

/简体中文 -

Charles 133.0 MB

/简体中文 -

Serial Port Monitor(COM端口监控软件) 8.88 MB

/多国语言 -

SolarWinds OrionNPM 297.12 MB

/简体中文 -

WirelessMon pro(无线网络信号扫描工具) 2.58 MB

/简体中文 -

网速检测(NetPerSec)你的网速到底有多少? 0.08 MB

/简体中文 -

Ookla Speedtest 71.90 MB

/简体中文

Savvius Omnipeek(数据包分析软件) v11.0.1

Savvius Omnipeek(数据包分析软件) v11.0.1  charles windows(网络封包分析工具) v4.5.6

charles windows(网络封包分析工具) v4.5.6  TMeter(宽带仪表软件) v18.0.875

TMeter(宽带仪表软件) v18.0.875  httpwatch(网页数据分析工具) v12.0.3 官方版

httpwatch(网页数据分析工具) v12.0.3 官方版  HostScan(网络主机扫描) v1.6 汉化版

HostScan(网络主机扫描) v1.6 汉化版  ixchariot(网络测试工具) v6.7

ixchariot(网络测试工具) v6.7