Snort(网络入侵检测/防御系统)

v2.9.11.1 官方版- 软件大小:3.08 MB

- 更新日期:2019-10-03 15:56

- 软件语言:简体中文

- 软件类别:网络监测

- 软件授权:免费版

- 软件官网:待审核

- 适用平台:WinXP, Win7, Win8, Win10, WinAll

- 软件厂商:

软件介绍 人气软件 下载地址

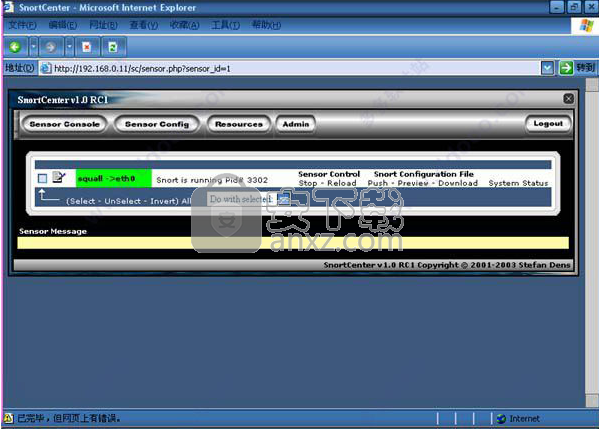

Snort是一款性能极强的网络入侵检测/防御系统;该程序主要针对网络检测与防守而开发,可以在用户使用电脑时不间断的对消耗的流量进行分析,还支持对网络IP数据包进行记录;整个应用系统提供了三种工作模式,分别是:嗅探器模块,此功能可以从网络上将所有的数据流进行读取并将其显示在终端上,可以让用户随时都可以看到数据的传输状态;数据包记录器模块顾名思义就是直接将应用数据包刻录到电脑储存盘中,为用户查找文件提供非常多的方便;网络入侵检测系统主要就是对网络中存在威胁的数据进行检测,此功能模块支持自定义设置检测模式,用户可以结合实际工作模式来设定对应检测命令;强大又实用,需要的用户可以下载体验

软件功能

支持对工作的模式进行选择,包括了数据包记录器、嗅探器、网络入侵检测系统模式

如果使用的嗅探器模式,在网络上完成对数据包的读取,并且可以作为流显示在终端上

数据包记录器支持用户将数据包快捷的记录到硬盘上面,方便用户使用

网络入侵检测模式快捷的完成对网络数据的分析,并且支持对规则的匹配

根据您检测的结果的来对动作进行采取,对可配置的功能支持

支持对各种数据包,端口等扫描,对数据库的各种插件兼容

软件特色

让安全更加的简单,也更加的有效

拥有相当独特的安全可是,对安全的认知能力进行提升

对绕过防御的威胁进行持续的检测

让您的电脑变得更加安全,也支持用户完成安全方面的检测

也是免费的提供给用户进行使用,让您的操作更加的快捷

安装步骤

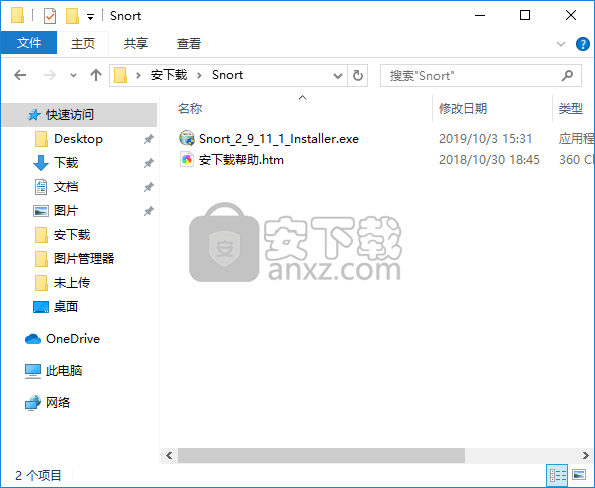

1、用户可以点击本网站提供的下载路径下载得到对应的程序安装包

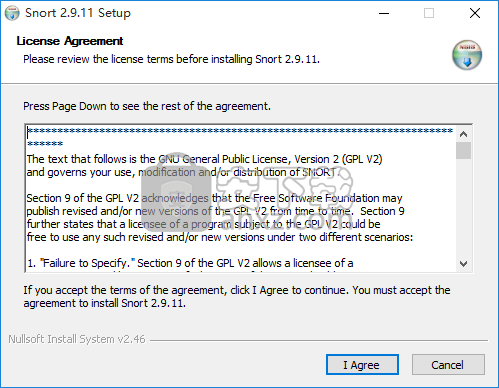

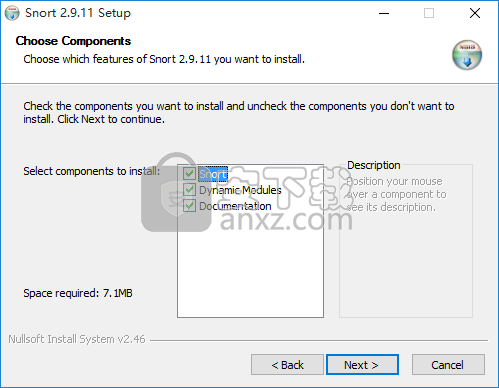

2、通过解压功能将压缩包打开,找到主程序,双击主程序即可进行安装,点击下一步按钮

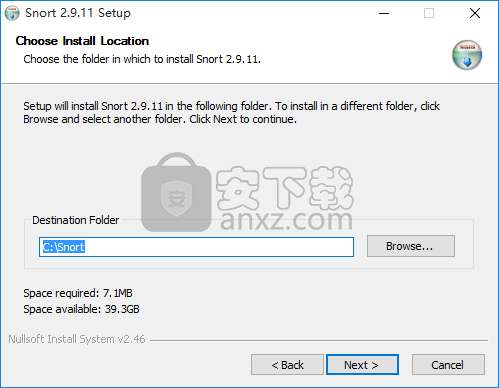

3、用户可以根据自己的需要点击浏览按钮将应用程序的安装路径进行更改

4、现在准备安装主程序。点击“安装”按钮开始安装

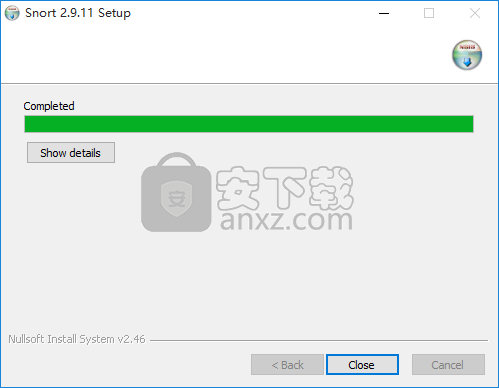

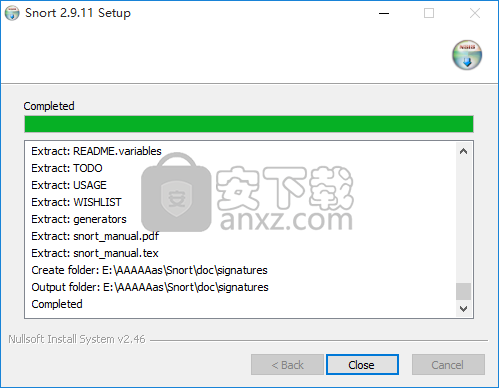

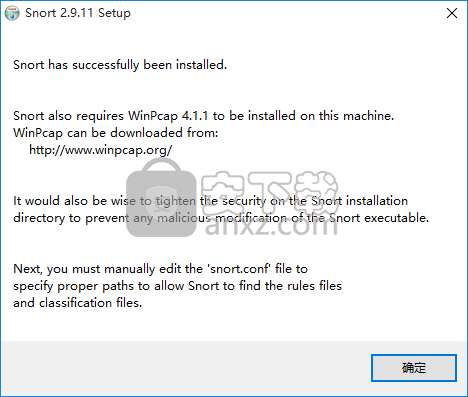

5、等待应用程序安装进度条加载完成即可,需要等待一小会儿

6、根据提示点击安装,弹出程序安装完成界面,点击完成按钮即可

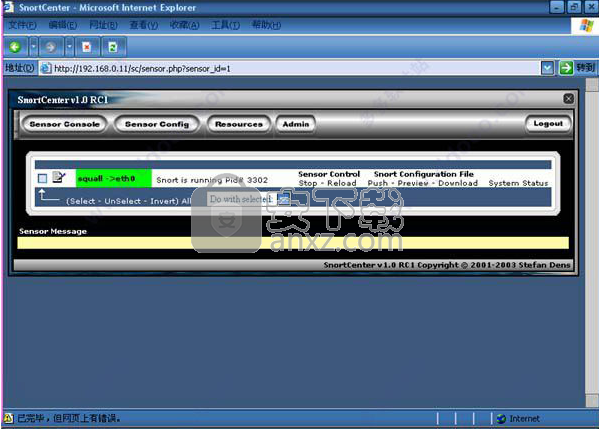

使用方法

查找适合您的操作系统的软件包并进行安装。

使用PulledPork保持最新更新

文件

Snort社区的成员提供了以下设置指南供您使用。对这些文档的评论和问题应通过单击以下名称直接提交给作者。

Snort输出中的Packet Wire Totals和Action Stats部分包括其他字段:

筛选出的数据包计数已过滤,没有交给Snort进行分析。

生成并发送Snort的已注入数据包,例如 TCP重置。

允许对Snort数据包进行分析,并且不对其采取任何措施。

Snort未转发的阻止数据包,例如 由于封锁规则。

替换经过Snort修改的数据包。

导致Snort允许流量通过任何分析程序无检查的白名单数据包。

导致Snort阻止流量通过的黑名单数据包。

忽略导致Snort通过此Snort实例允许流量通过/不进行检查的数据包。

动作统计信息显示“已阻止”数据包而不是“已丢弃”数据包,以避免已丢弃数据包(实际上未看到Snort的数据包)和已阻止数据包(不允许Snort通过的数据包)之间的混淆。

限制和裁决

动作和判定计数显示Snort对所分析的数据包做了什么。仅在IDS模式下输出此信息(使用-c 选项运行snort时)。

警报是由规则操作确定的已处理的激活,警报和阻止操作的数量。此处的阻止包括阻止,删除和拒绝操作。

由于现实世界对处理时间和可用内存的限制,因此出现了限制。这些指示未发生的潜在操作:

由于配置检测:最大队列事件设置,未处理匹配限制计数规则匹配。默认值为5。

由于配置事件队列:最大队列设置,无法将QueueLimit计数事件存储在事件队列中。默认值为8。

由于配置事件队列:日志设置,未记录日志限制计数事件。预设值为3。

“事件限制”对由于事件过滤器限制而未发出警报的事件进行计数。

警报限制计数事件未警报,因为它们已在会话中触发。

Snort会对每个数据包作出判决:Allow =数据包Snort已分析且未采取任何措施。

Block = Snort未转发的数据包,例如由于封锁规则。使用“阻止”代替“丢弃”,以避免丢失的数据包(Snort实际看不到的数据包)和阻塞的数据包(Snort不允许通过的数据包)之间的混淆。

Replace =数据包Snort已修改,例如,由于归一化或替换规则。这只能在具有兼容DAQ的串联模式下发生。

白名单=导致Snort允许流量通过任何分析程序的不通过检查的数据包。像黑名单一样,这是由DAQ或Snort对后续数据包进行的。

黑名单=导致Snort阻止流量通过的数据包。当阻止TCP规则执行时就是这种情况。如果DAQ在硬件中支持此功能,则Snort在该会话中将看不到其他数据包。否则,snort将阻止每个数据包,并且此计数将更高。

Ignore =导致Snort允许该Snort实例通过的流不进行检查的数据包。像黑名单一样,这是由DAQ或Snort对后续数据包进行的。

Int Blklst =被封装的GTP,Teredo,6in4或4in6封装的数据包。如果为给定协议设置了配置隧道判决,则这些数据包可能会获得黑名单判决。请注意,只有非零时才输出这些计数。同样,该计数在发出警报的第一个数据包中增加。警报数据包和该流中的所有后续数据包将计入“块”下。

Int Whtlst =允许封装GTP,Teredo,6in4或4in6的数据包。如果为给定协议设置了配置隧道判决,则这些数据包可能会获得白名单判决。请注意,只有非零时才输出这些计数。同样,从警报数据包开始,对于流中的所有数据包,此计数都会递增

当OpenAppID预处理程序确定检测器可用于更深入的检查以检测应用程序时,将调用DetectorPackageInfo结构中提供的验证功能。

它执行与用C语言编写的检测器相同的逻辑步骤。它可以是状态驱动的模式匹配,它跨越一个流中的多个数据包,也可以是与任何数据包的简单直线模式匹配。

函数DetectorValidator()本地大小= gDetector:getPacketSize()本地目录= gDetector:getPacketDir()

如果(size == 0或dir〜= 1),则gDetector:inProcessService()返回DC.serviceStatus.inProcess结束

如果(((size> = 35)和(gDetector:getPcreGroups(“ stream:stream”))))然后gDetector:addService(gServiceId,“”,“,692)返回DC.serviceStatus.success结束

gDetector:failService()返回serviceFail(上下文)结束

如果实际的应用程序是基于HTTP,SSL和SIP的,则不会调用验证功能。

对于这些应用程序,Snort预处理器将解析协议标头,并使它们可通过C-Lua API函数进行模式匹配,

其中open_addUrlPattern()是此类函数的一个示例。

CraftBeersFests客户检测器提供了一个验证器功能,仅用于显示程序结构。

DetectorFini在Snort退出过程中销毁检测器时,将调用此函数。

请注意,当不再引用对象时,Lua会自动执行垃圾回收,因此此功能不会释放内存。

该功能的可能用途是打印有关流量,数据包,检测到的应用程序等的统计信息。

3调试,也可以使用打印语句进行调试。

4 Lua-C API

以下各节详细介绍了Lua-C API函数。该文档有时涉及DetectorCommon.lua文件,该文件包含在ODP软件包中,并安装在odp / libs子目录下。

这是所有检测器Lua文件中包含的公共库文件。它提供了常见的定义和辅助功能

void clearFlowFlag(flowFlags)清除指定的与流量相关的标志。

参数:flowFlags要重置为0的流标志。返回:无效

unsigned int getFlowFlag(flowFlag)获取指定的与流量相关的标志的值。

参数:flowFlag要获取的流标志值。返回:int-给定标志的值。

void setFlowFlag(flowFlags)设置指定的与流量相关的标志。

参数:flowFlags要设置的流标志(值1)返回:void

getFlowKey(无效)获取唯一的流/会话密钥。

该密钥可以唯一地与此特定流相关联,因此可以在流的生命周期内用于维护特定于流的数据。在Lua端维护特定于流的数据可能非常昂贵,因此仅在需要时才使用。

参数:返回:flowKey-一个4字节的流密钥

void * createFlow(srcAddr,srcPort,dstAddr,dstPort,协议)创建新流,并为新创建的流返回用户数据。

新流程将在Snort中创建一个预期的渠道。

参数:srcAddress流的源地址srcPort流的源端口dstAddress流的目标地址。

dstPort流的目标端口。协议IP协议。在DetectorCommon.lua中定义的ipproto值。示例DC.ipproto.tcp

以下是检测器可以设置,清除或查看的与流相关的可用标志的列表:

udpReversed(0x00400000)不兼容(0x00800000)服务协议的客户端数据不兼容

ignoreHost(0x01000000)即使呼叫服务检测 如果主机不存在

ignoreTcpSeq(0x02000000):忽略TCP状态跟踪

clientAppDetected(0x04000000)完成客户端应用检测

gotBanner(0x08000000):获取标语

notAService(0x10000000)流是数据连接,

不是 服务logUnknown(0x20000000)会话的日志包

继续(0x40000000)在识别出服务后继续调用例程

serviceDetected(0x80000000)检测到服务协议

人气软件

-

WPE中文版 1.08 MB

/简体中文 -

BluetoothView(蓝牙检测工具) 0.05 MB

/简体中文 -

acunetix wvs11 91.3 MB

/简体中文 -

IP-Guard(威盾) 3.50.0918 75.00 MB

/简体中文 -

Charles 133.0 MB

/简体中文 -

Serial Port Monitor(COM端口监控软件) 8.88 MB

/多国语言 -

SolarWinds OrionNPM 297.12 MB

/简体中文 -

WirelessMon pro(无线网络信号扫描工具) 2.58 MB

/简体中文 -

网速检测(NetPerSec)你的网速到底有多少? 0.08 MB

/简体中文 -

Ookla Speedtest 71.90 MB

/简体中文

Savvius Omnipeek(数据包分析软件) v11.0.1

Savvius Omnipeek(数据包分析软件) v11.0.1  charles windows(网络封包分析工具) v4.5.6

charles windows(网络封包分析工具) v4.5.6  TMeter(宽带仪表软件) v18.0.875

TMeter(宽带仪表软件) v18.0.875  httpwatch(网页数据分析工具) v12.0.3 官方版

httpwatch(网页数据分析工具) v12.0.3 官方版  HostScan(网络主机扫描) v1.6 汉化版

HostScan(网络主机扫描) v1.6 汉化版  ixchariot(网络测试工具) v6.7

ixchariot(网络测试工具) v6.7