windows password recovery(密码恢复工具)

v13.0.2- 软件大小:91.85 MB

- 更新日期:2020-06-16 14:28

- 软件语言:简体中文

- 软件类别:密码恢复

- 软件授权:免费版

- 软件官网:待审核

- 适用平台:WinXP, Win7, Win8, Win10, WinAll

- 软件厂商:

软件介绍 人气软件 下载地址

windows password recovery是一款针对电脑系统而开发的密码恢复工具,同时它还是一款网络安全分析器;与同类产品相比,Windows密码恢复具有许多竞争优势:对于家庭用户-易于设置和使用;轻松地将忘记的密码恢复或重置到任何Windows帐户;对于系统管理员-密码审核可以揭示安全漏洞,从而帮助管理员确保公司网络的可靠性和安全性。 检查Windows操作系统的安全级别;对于法医,行业和政府安全专家-分析和审核系统安全策略,发布有关提高操作系统密码保护稳定性的建议;支持从10多个不同程序中导入哈希,直接从SAM,ntds.dit或SECURITY导入;即使文件被系统锁定,程序仍会读取它们,从远程计算机导入哈希。从系统卷影副本,还原点,备份和导入哈希;可以修复文件夹,可以备份\保存本地注册表文件和Active Directory数据库;需要的用户可以下载体验

软件功能

1、现代化,易于定制的图形用户界面,导入哈希从8个不同的程序

2、直接导入从SAM或ntds.dit,即使这些文件已被系统锁定,该程序还是会读取

3、导入哈希从远程电脑,导入哈希从系统的卷影副本,还原点备份和修复文件夹

4、可以备份\保存本地注册表文件和活动目录数据库

5、导入密码历史哈希,在一瞬间恢复一些帐户密码(当在本地导入时)

6、支持活动目录 (域帐户),支持从64-位系统导入

7、导出哈希至PWDUMP文件,改程序拥有11种不同的攻击;一些是独特的,由专利技术研发

8、该软件支持多线程,充分利用现代计算机的力量

9、词典攻击支持文字字典在ASCII、UNICODE、UTF8 和 PCD 格式

10、广泛的在线词典选择给予字典攻击

11、一些程序的功能,如文字突变是独一无二的

12、支持无限数量的哈希检验、智能分析的找到的密码

13、高搜索速度在现代计算机上,搜索超过100万个密码在一秒钟(并且没有使用GPU的力量)

14、包含辅助工具:哈希生成器、密码强度检查等、高级密码报告

软件特色

用于字典攻击的在线词典的广泛选择

该程序的某些功能(例如字词突变)是唯一的;例如,突变规则的总数超过一百五十,没有其他类似的应用程序功能

支持无限数量的检查哈希。

智能分析发现的密码。

现代计算机上的高搜索速度-4核CPU每秒超过1亿个密码,而使用GPU的能力则每秒数十亿个密码。

包括辅助工具:哈希生成器,密码强度检查,彩虹表创建等。

用于单词列表的扩展工具集:创建,排序,转换等

法医和研究人员的附加模块:LSA机密编辑器,域缓存的凭证查看器,Active Directory和SAM浏览器,DPAPI离线解码器

从内存,Windows缓存,Windows Hello,隐藏机密等中提取明文密码。

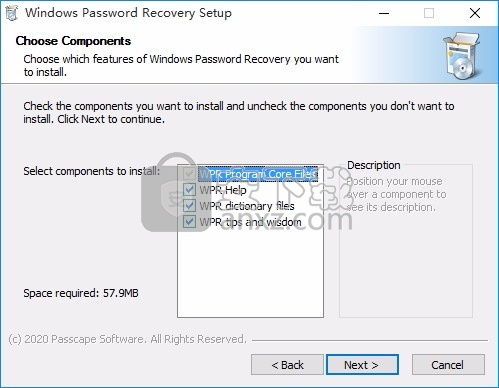

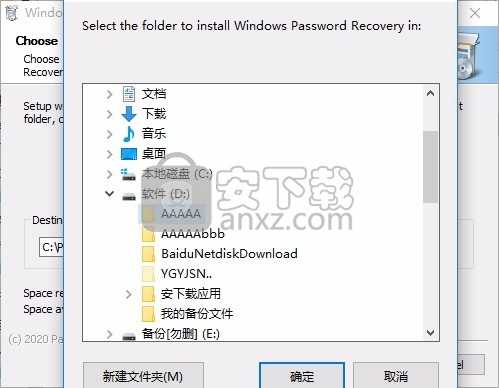

安装步骤

1、用户可以点击本网站提供的下载路径下载得到对应的程序安装包

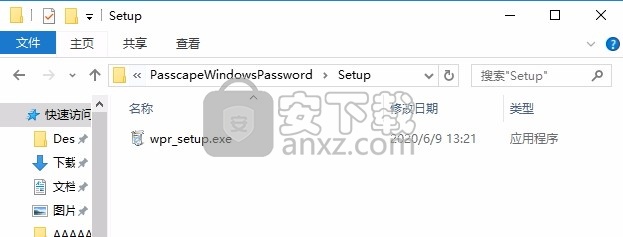

2、只需要使用解压功能将压缩包打开,双击主程序即可进行安装,弹出程序安装界面

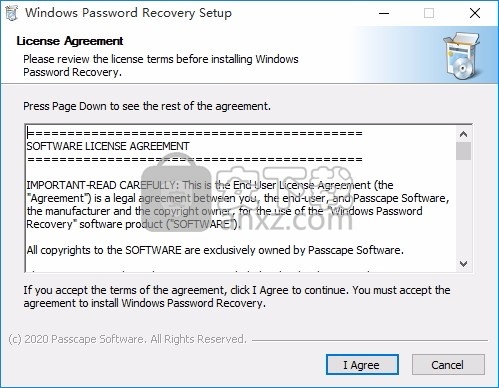

3、同意上述协议条款,然后继续安装应用程序,点击同意按钮即可

4、可以根据自己的需要点击浏览按钮将应用程序的安装路径进行更改

5、现在准备安装主程序,点击安装按钮开始安装

6、根据提示点击安装,弹出程序安装完成界面,点击完成按钮即可

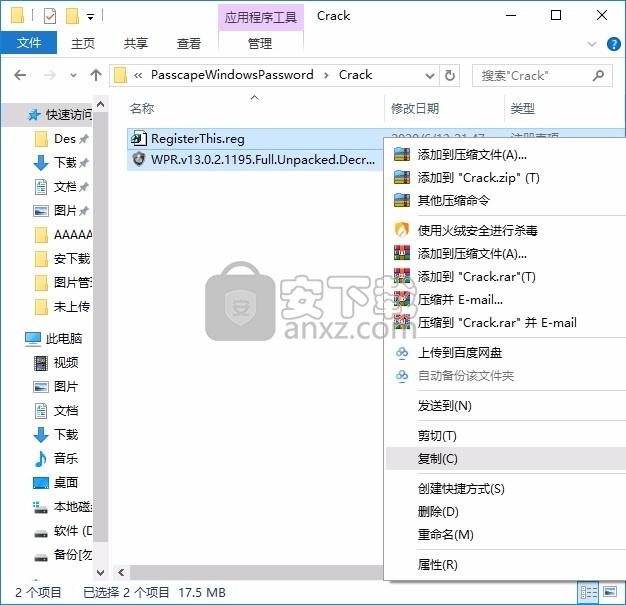

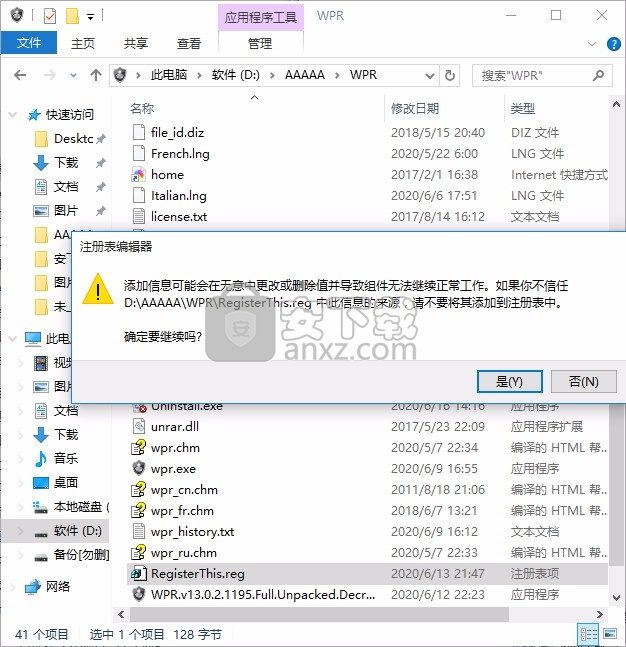

方法

1、程序安装完成后,先不要运行程序,打开安装包,然后将文件夹内的文件复制到粘贴板

2、然后打开程序安装路径,把复制的文件粘贴到对应的程序文件夹中,运行注册表

3、完成以上操作步骤后,就可以双击应用程序将其打开,此时您就可以得到对应程序

使用说明

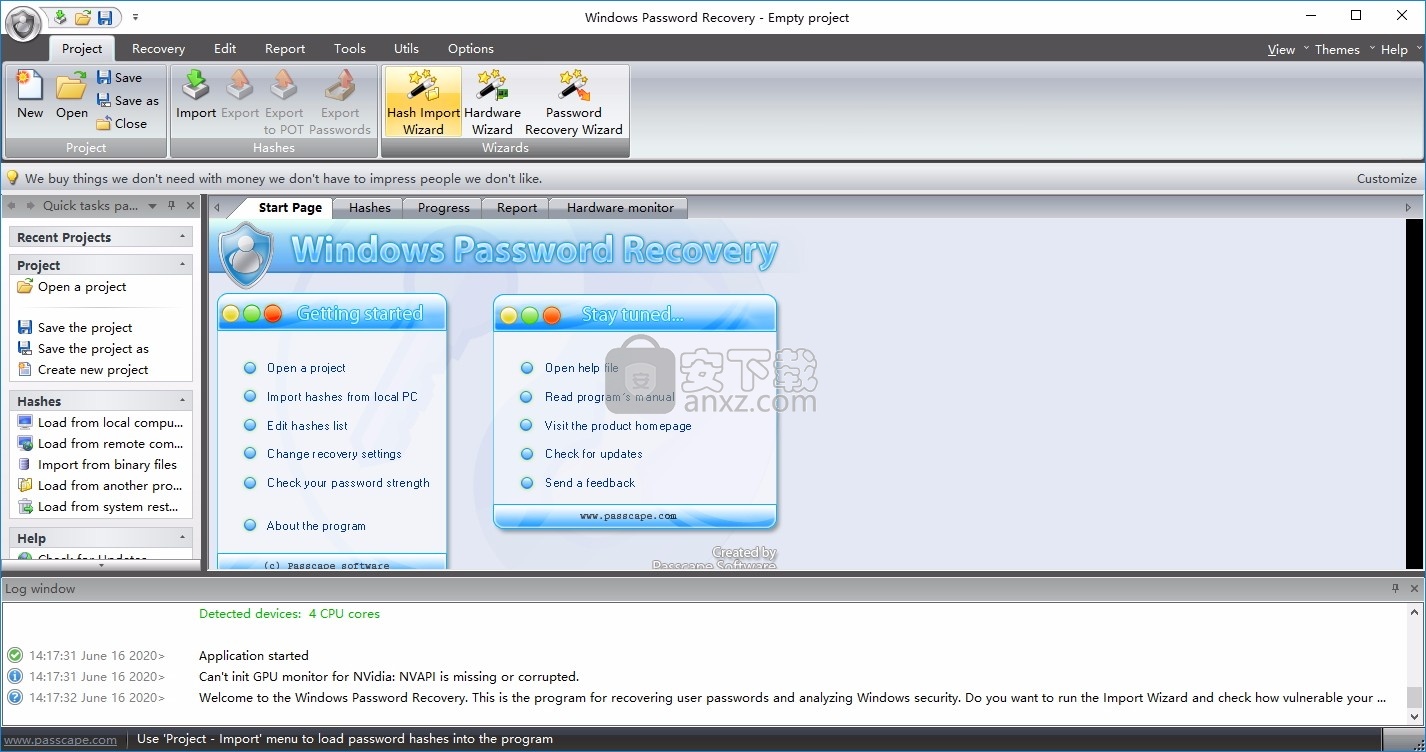

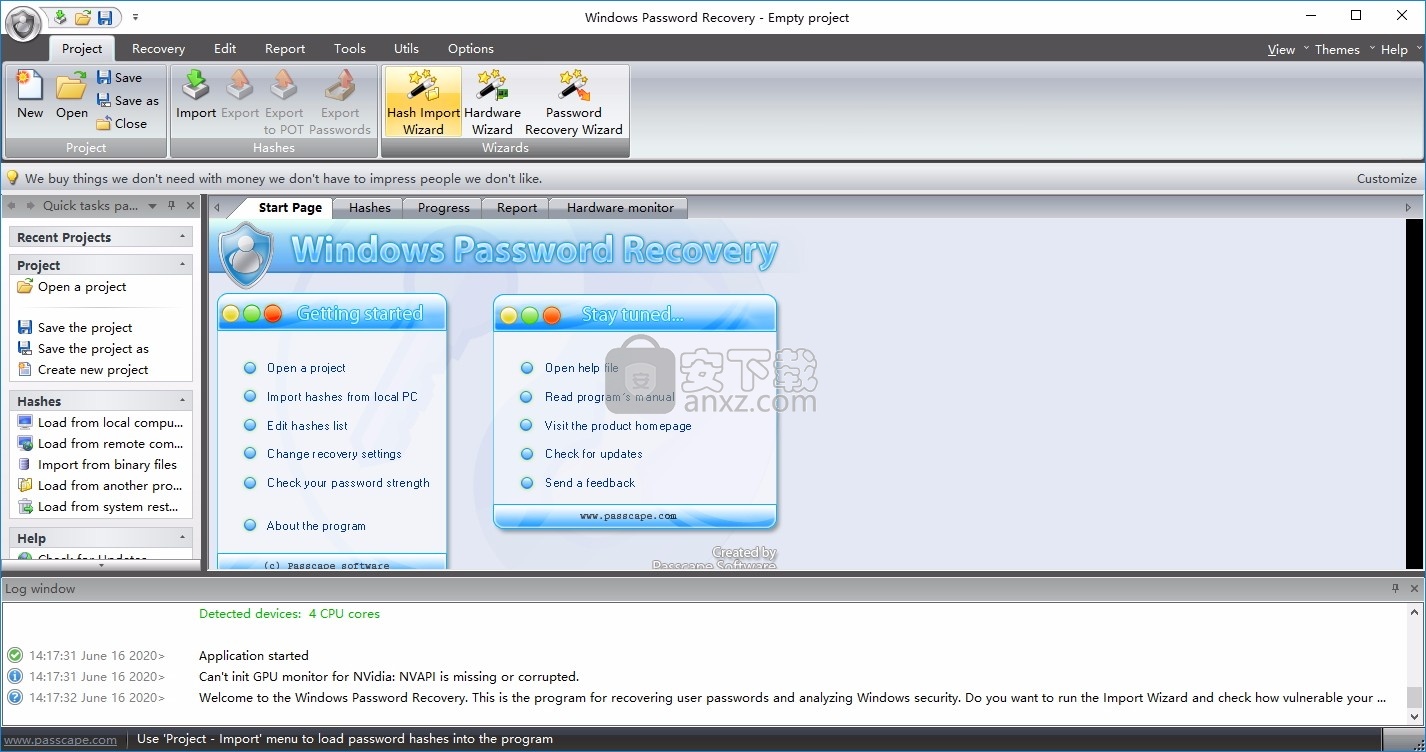

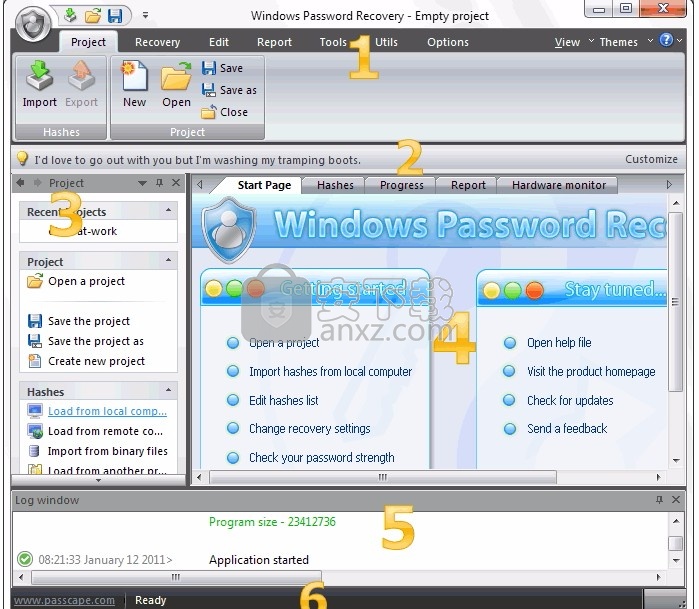

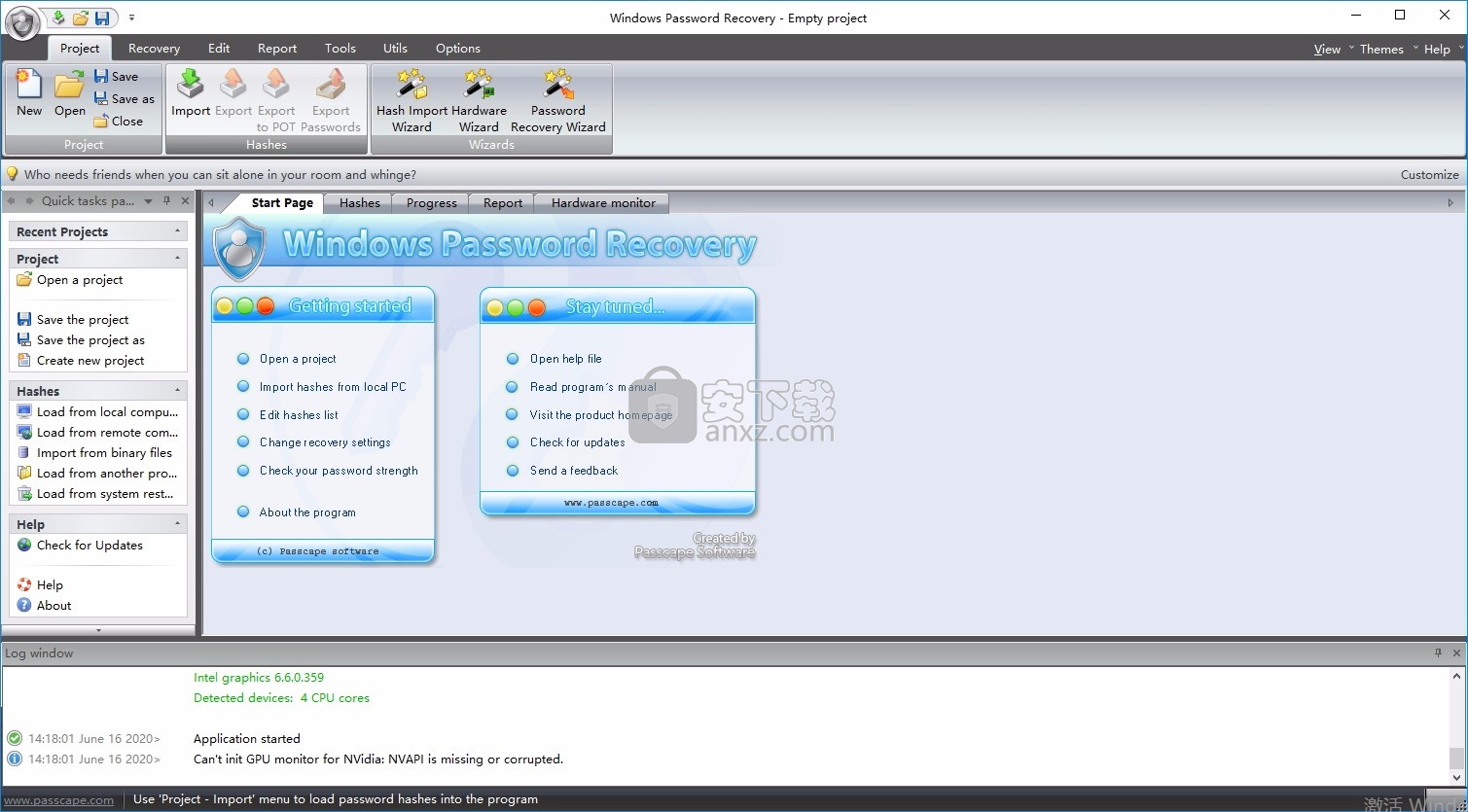

该程序的界面以“单一文档界面”的形式构成,即,一次只能处理一个项目。程序的操作通常可以分为四个阶段:

1,创建一个项目

2.将密码哈希导入(加载)到项目中。编辑哈希:删除,添加,选择等。

3.恢复哈希值。包括选择,配置和启动选定的一种或多种攻击。

4.分析结果。

整个接口通常可以分为几个部分:

菜单栏

信息栏-用于显示简短的信息文本-如提示,警告等。

任务栏-复制和补充菜单栏,提供对最常用操作的快速访问。由三部分组成:

项目-包括项目的主要操作-如打开,关闭,创建新项目和导入哈希。

哈希编辑器。复制最常见的编辑操作。

工具-包括时钟,日历和计算器。

主窗口-承担主要负担,由5部分组成。第一个选项卡是欢迎窗口。第二个选项卡包含要分析和恢复的哈希列表。然后是带有当前攻击状态(进度)指示器的选项卡,以及带有统计信息和报告的选项卡。最后-带有硬件监视器的选项卡。

“日志”窗口-显示有关应用程序当前状态,当前操作等的信息。可以将程序的日志复制到剪贴板或保存到文件中(右键单击以打开相应的菜单)。

从本地计算机导入哈希-这是最可取的方法,因为它意味着对系统和密码进行最深入的整体分析。除此之外,从本地计算机导入的哈希还可能遭受复杂的智能攻击,从而可以相对快速地将密码恢复到某些帐户。

不管散列的本地化位置如何,导入本地散列都运行良好:在SAM,SECURITY或Active Directory中。此项有两个附加选项:转储密码历史记录哈希值和搜索存储在系统中的纯文本密码。搜索纯文本密码的整个过程分为4个步骤,包括使用反向加密实际搜索存储在系统中的密码,搜索系统帐户的文本密码,搜索启动程序。密码和一个额外的步骤,当程序分析一些未发现的帐户时,也可以从系统中将其恢复为密码(例如,对于Windows 7中的HomeGroupUser $帐户)。

如果不希望禁用后两个选项,因为它可以相对轻松地快速恢复到某些系统帐户的完整密码,则密码历史记录转储完全相反-禁用它通常非常有用。例如,当要导入的密码数量超过数十万甚至数百万时。另一方面,该程序具有人工智能的功能,因此,如果在攻击过程中找到了一个历史密码,它将通过分析用户对已恢复密码的偏好来尽一切努力来恢复剩余密码。

该程序的最新版本之一还可以从DPAPI CREDHIST文件中转储用户历史记录哈希。因此,现在建议设置该选项。

本地导入功能需要管理权限。

从远程主机导入哈希。该程序具有无需使用第三方实用程序即可从远程主机中转储哈希值的方法。这不会损害远程系统,因为它仍然需要为远程主机用户提供凭据。

从远程主机转储的工作方式如下。首先,您应该在“远程主机”字段中输入远程主机名。您可以使用[...]按钮浏览网络。选择远程主机后,请设置共享资源(允许读写),通过该资源可以传输数据。通常,这是C $或ADMIN $。在这里,您也可以利用编辑框右侧的浏览按钮。接下来,在底部的两个字段中输入远程主机帐户名和密码。

“保存凭据”按钮可保存当前设置。相应地,“加载凭据”按钮允许加载现有设置,因此您不必每次需要时都手动输入它们。密码以加密形式存储!

此导入选项还需要目标PC上的管理特权。

但是,即使您具有管理员帐户,也可能会遇到一些连接远程PC的麻烦。使用Windows Vista / 7/8/10连接到目标PC时,可能会出现以下错误:

错误5表示访问被拒绝(即使目标帐户具有管理员权限)。问题在于,默认情况下,Windows Vista和更高版本的操作系统中的任何远程连接都无法执行管理任务。 Microsoft文档明确指出以下内容:

“当具有Windows Vista计算机本地安全帐户管理器(SAM)数据库中的管理员帐户的用户远程连接到Windows Vista计算机时,该用户在远程计算机上没有提升权限,并且无法执行管理任务。如果用户希望使用SAM帐户管理工作站,用户必须以交互方式登录到要管理的计算机。”

但是,Windows注册表中有一个标志,可以更改默认行为。只需启动目标PC的注册表编辑器并打开以下密钥:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ system

然后创建DWORD值LocalAccountTokenFilterPolicy并将其设置为一(1)。这样您就可以连接到管理员共享。

从二进制文件导入哈希。 Windows密码恢复可以直接从二进制文件中提取密码哈希。即使是系统当前正在使用的那些(即已锁定)。

通常,密码哈希存储在SAM或SECURITY注册表文件中,该文件位于'%WINDOWS%\ System32 \ Config'文件夹中。同一文件夹包含SYSTEM注册表,这是恢复所必需的。如果您在当前系统中指定了注册表的路径,则解析它会花费更长的时间(通常需要几秒钟)。

域帐户的密码哈希存储在Active Directory数据库中。或者,更确切地说,位于其核心位置的ntds.dit文件中,该文件位于以下文件夹中:'%Windows%\ ntds'。恢复域帐户还需要SYSTEM注册表文件。小心!从当前系统的AD数据库中转储可能需要一些时间,尤其是在ntds.dit大小很大的情况下。

该程序可以正常运行,并支持所有SYSKEY加密选项:注册表SYSKEY,SYSKEY启动软盘,SYSKEY启动密码。

如果要从其他系统复制文件,除了SAM(ntds.dit)和SYSTEM文件之外,还强烈建议复制SECURITY和SOFTWARE注册表文件。它们应与SYSTEM文件位于同一文件夹中。这样您就可以更快地将密码恢复到某些用户帐户。

使用其他选项,您可以:

打开/关闭加载历史记录哈希。关闭历史记录加载将增加数据库解析。另一方面,在处理(攻击)哈希时,猜测历史密码可能会提供线索以找出哈希所属的主帐户的密码。

丢弃加载机帐户(以$字符结尾的帐户)。

打开/关闭即时检查明文密码(如果有)。

最后,您可以通过从其他应用程序导入哈希将其加载到项目中。该软件支持以下格式:

PWDUMP-尽管有许多缺点,但这是用于存储密码哈希的事实上的标准格式。重要说明:此格式不完全支持国家字符。因此,某些用户名或注释可能无法正确显示。 Windows密码恢复还支持UNICODE中的文本PWDUMP文件。

LophtCrack(* .lcs)-LophtCrack软件使用此文件格式。该程序支持从v4开始的所有版本的LCS文件。

项目文件* .hdt,由ElcomSoft的Proactive Password Auditor(以前是PWSEX)使用。还支持从v3开始的所有格式版本。

.hsh文件,由主动系统密码恢复从同一家臭名昭著的公司导出。

哈希表* .lst,由Cain&Abel创建。 Windows密码恢复支持以v.4.9.12开头的lst文件。 LST文件的早期版本使用';'定界符而不是“ TAB”。不幸的是,LST文件没有用于指定版本的标记。因此,如果LST文件不可读,则可能必须用'TAB'手动替换所有字段定界符。

.winpsw文件,由WinPassword创建,来自旧的LastBit。从v6开始支持所有版本的WINPSW。

SamInside工程文件(*。哈希)。此格式类似于文本PWDUMP,但更灵活,使用0х7f字符代替冒号,这更合理。

PasswordPro项目文件(*。哈希)。此格式类似于文本PWDUMP,但有一些更改。它由PasswordsPro产品使用。

Passcape通用配置文件(* .puc)。此容器用于“重置Windows密码”软件中,并且可以包含多个不同的转储。

普通哈希(*。*)。纯文本格式的原始哈希(一行中包含32个或16个字符)。

Passcape导出/导入文件(* .peif)。此格式保存域缓存的凭据,并且由Passcape软件使用。例如,在“网络密码恢复”中。

Elcomsoft PSPR文件(* .dcc)。包含域缓存凭据的文本文件。

CACHEDUMP文件(* .txt或* .cachedump)。域高速缓存凭据类型1哈希的标准占位符。此格式已过时。

John Ripper DCC2文件(* .txt)。 John The Ripper中使用的DCC2哈希格式。

导入哈希后,程序会自动标记所有LM或NT哈希并启动初步攻击。此操作是可选的,可以在常规设置中禁用。默认情况下启用此选项。

人气软件

-

pdf password remover(PDF) 3.1 MB

/简体中文 -

Ty2y密码(多功能压缩包密码工具) 1.45 MB

/简体中文 -

Passware Kit(密码恢复器) 34.6 MB

/简体中文 -

RAR Password Unlocker(RAR密码工具) 2.47 MB

/简体中文 -

lockdwg.VLX插件 0.05 MB

/简体中文 -

瞬间Word密码 Word Password Recovery Master 4.0.0.3 2.00 MB

/英文 -

PDF文件解密程序专业版 5.79 MB

/简体中文 -

Rar Password Unlocker(winrar密码清除工具) 2.5 MB

/简体中文 -

永宏plc解密软件 1.13 MB

/简体中文 -

ZIP密码移除工具(PassFab for ZIP) 19.8 MB

/简体中文

PstPassword(多功能问价密码恢复工具) v1.20 免费版

PstPassword(多功能问价密码恢复工具) v1.20 免费版  PassFab for PPT(PPT密码恢复软件) v8.4.3.6

PassFab for PPT(PPT密码恢复软件) v8.4.3.6  Word Password Recovery Master(Word密码恢复软件) v4.1.0.1 官方版

Word Password Recovery Master(Word密码恢复软件) v4.1.0.1 官方版  Sage Password Recovery(Sage密码恢复工具) v2.7.2

Sage Password Recovery(Sage密码恢复工具) v2.7.2  Excel Password Unlocker(Excel密码恢复软件) v5.0 汉化

Excel Password Unlocker(Excel密码恢复软件) v5.0 汉化