IDA Pro 7.2(交互式反汇编器)

v7.2.181105- 软件大小:214.0 MB

- 更新日期:2019-06-27 11:20

- 软件语言:简体中文

- 软件类别:编程工具

- 软件授权:免费版

- 软件官网:待审核

- 适用平台:WinXP, Win7, Win8, Win10, WinAll

- 软件厂商:

软件介绍 人气软件 下载地址

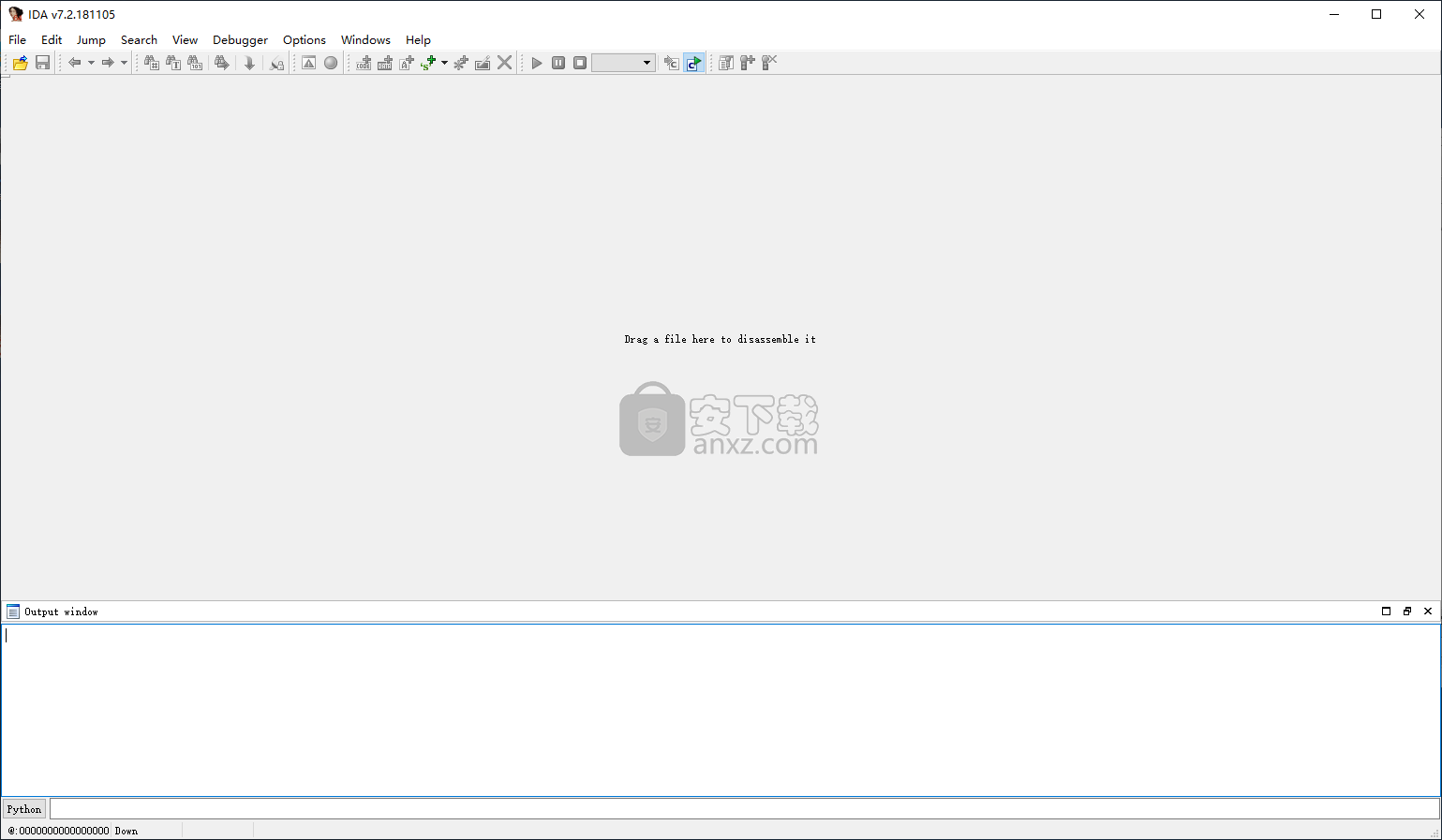

IDA Pro 7.2是一款功能强大的交互式反汇编器,软件为用户提供了中止IDA、添加断点、添加执行跟踪、添加读/写跟踪、Android调试器、汇编指令、汇编程序指令对话框、汇编程序级别和C级别类型、更改细分地址、更改细分对齐、更改细分属性、更改细分组合等丰富的功能,通过这个全面的应用程序,用户可以反汇编并探索二进制程序,以便更好地理解它们的源代码以及执行调试操作等等,其具备了一个极为简洁的界面布局,用户使用起来更加的简单,有需要的用户赶紧到本站下载吧!

软件功能

IDA(Interactive Disassembler)是一个多处理器调试器,用于反汇编二进制程序以生成执行映射。有了打开和分析没有附加源代码的应用程序的可能性,IDA仍然是市场上最可靠的反汇编程序之一。

IDA支持超过50个系列的处理器,可以在各种平台上运行,包括Windows,Linux和MAC OS X.在分析恶意代码和研究安全漏洞的过程中,IDA通常是反病毒公司乃至军事组织的首选。

IDA是一个复杂的应用程序,但就需求而言,该软件并不那么挑剔。更重要的是,安装过程不需要那么长时间,应用程序的加载时间也相当不错。界面简洁,有条理,专业。与实际的反汇编区域相比,它占用了一些占用较小区域的菜单,这几乎占用了所有分配的空间。

一旦打开文件(以EXE格式),IDA几乎立即启动反汇编过程并显示源程序的各种特征,例如HEX视图,结构,枚举,导入和导出(有关内存地址和详细信息的详细信息)相关的图书馆)。

作为交互式反汇编程序,代码的分析和调试过程不会自动完成。但是,它可能会为您提供与未解决的问题和可疑行相关的若干提示,但只有在正确指示的情况下才能继续。如果需要建议,您可以随时转到广泛的帮助文件。

总而言之,IDA主要专注于反汇编和调试应用程序,其主要目的是分析和检测漏洞,以帮助开发人员将代码重新打包成更强大,更安全的程序。

软件特色

处理器模块:

65816:许多改进

ARM:实现了arm远程服务器的vfp寄存器读取

ARM:为aarch64实现了函数参数位置的计算

ARM:改进了寄存器跟踪

ARM:增加了对security_push / pop_cookie功能的支持(拇指模式)

ARM64:在非框架功能中增加了对varargs的支持

PC:使用展开元数据改进PE +文件中功能边界的检测(.pdata部分)

PC:增加了AVX比较伪操作

PC:增加了AVX-512扩展的解码

PC:增加了MPX扩展的解码

PC:增加了SGX扩展的解码

PC:增加了SHA扩展的解码

PC:增加了对XOP扩展的解码

PC:增加了CLFLUSHOPT,CLWB和PCOMMIT指令的解码

PC:增加了PREFETCHWT1指令的解码

PC:增加了RDPKRU和WRPKRU指令的解码

PC:增加了对XRSTORS,XSAVEC和XSAVES指令的解码

PC:增加了对更新版clang的开关模式的支持

PC:增加了对llvm-gcc开关模式的支持

PC:改进的序言分析

PIC18:增加了对PIC18F2682 / 2685/4682/4685器件的支持

PPC:增加了对PPC SystemV EABI和PPC64 AIX和SystemV ABI的支持

PPC:改进了函数参数的处理

PPC:改进了堆栈变量的命名

PPC:改进了SP寄存器的跟踪

PPC:增加了对内存映射的支持

MIPS64:将标准序列(lui,ori,li等)转换为dli宏

SH4:改进了开关识别功能

SNES:改进的装载机,包括snes的spc装载机。

SPC700:适用于超级任天堂spc700的新处理器模块。

avr.cfg:添加了对ATmega644p的描述

文件格式:

DWARF:插件将遵循环境变量IDA_NORELOC,并且不会在DWARF部分中执行重定位(对于VxWorks生成的二进制文件非常有用。)

ELF:添加了AArch64重定位

ELF:改进了对截断文件的检测

ELF:调整了一些分析选项(添加了AF_PURDAT)

MACHO:解析Swift元数据的小改进

PE:改进了CFGuard函数表的解析(现在可以识别并跳过其他标志字节)

PE:“导出”窗口中不再为未命名的导出条目指定虚拟名称

PE:使用手动加载时,现在可以使用“不再显示”复选框一次加载(或跳过)所有后续部分

PE:在文件的info注释中打印PE时间戳

net:我们在所有平台上都使用我们自己的文件解析器,包括windows

uimage:添加对使用gzip压缩的图像的支持

调试器:

添加了对ARM64 Android二进制文件的支持(android_server64)

mac_server现在支持代码签名,以避免以root身份运行它。它可以像gdb一样进行编码

GDB:允许远程存根发送的XML中的其他功能

GDB:允许用户使用配置文件和XML目标描述指定其他/自定义寄存器布局

GDB:增加了对x64目标的支持

核心/杂项:

IDS:MS Windows IDS文件已更新为Windows XP SP3

IDS:添加了Windows 7 sp1 x64 IDS文件

IDS:用一些遗失的序数更新wince / arm / coredll.idt

TIL:支持具有长名称(> 512个字符)的类型定义

添加了DEMNAME_FIRST配置参数(如果存在类型和解码名称,则选择其中一个)

添加了STORE_USER_INFO配置参数; 如果关闭,有关数据库创建者的信息将不会存储在数据库中

添加了配置选项XREF_CACHE_LIMIT以限制交叉引用缓存的内存使用。这允许以一些减速为代价分析IDA中的大文件

增加了ICL15的签名

增加了VC12(VS2013)和VC14(VS2015)的签名

为Embarcadero RAD Studio xe5添加了签名到xe10 Update 1

改进的sigmake碰撞检测

提高sigmake速度

添加了对基于Linux系统调用的系统调用的支持

任何配置文件的任何指令都可以被放在%IDAUSR%/ cfg /中的用户指定文件覆盖

IDA不再识别IDAPLG环境变量:应该使用更通用的IDAUSR

IDAUSR环境变量可以包含多个路径,在查找文件时将按顺序搜索

数据库可以在后台上传到Hex-Rays的Web服务器

demangler:添加了对__vectorcall,__ clrcall的支持

提高了一些混淆文件的分析速度

pelf:增加了对AARCH64(ARM64)的支持

添加了更多的noreturning函数名称

用户界面

ui:添加了在用户指定的查看器之间进行同步的功能

ui:为IDC和Python增加了语法高亮

ui:每个操作都添加了对多个键盘快捷键的支持

ui:“搜索所有”现在可用于“结构”,“枚举”和任何用户创建的查看器

ui:邻近视图:双击边缘将带您到边缘另一端的节点

ui:邻近视图:现在可以查看路径的详细信息并复制其信息

ui:跟踪指令现在在调试模式下突出显示

ui:Ctrl + DblClick在idaview中的名称在新视图中打开目标

ui:添加语法高亮显示导入/导出颜色+按下“重置”按钮时重置它

ui:列表视图(IDA View-A,Structures,Enumerations,...)现在可以通过双指滚动(例如,在触控板上)水平滚动,或者在Windows上使用Alt +滚动。

脚本和SDK:

IDC:添加了PrintLocalTypes()

SDK:添加了必须为支持外部操作数的处理器模块指定的PR_OUTER

SDK:事件挂钩:改变了新事件监听器的注册方式。现在,新的侦听器被添加到列表的末尾,因此将最后接收事件。希望它会带来更好的逻辑,因为通常它是ui和处理器模块将首先被钩住; 然后插件。这意味着处理器模块和ui将首先对事件做出反应

SDK:用于检索输入文件大小的函数

SDK:用于计算/检索输入文件的SHA256哈希的函数

SDK:在IDA中引入了“ABI名称”的概念; 它可以使用set_compiler2()函数设置; 处理器模块通常负责识别它并相应地在IDA中设置各种配置位

SDK:添加了新标志:SETMENU_FIRST:将项添加到菜单的开头(在attach_action_to_popup中使用)

IDAPython:IDP_Hooks,IDB_Hooks,UI_Hooks和DBG_Hooks现在从相应的.hpp标题中的通知列表自动生成

从PySide切换到PyQt

安装方法

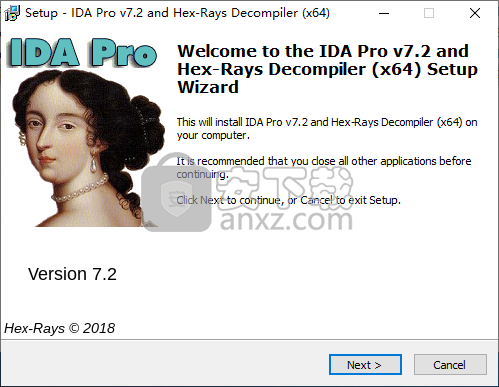

1、下载并解压软件,双击安装程序进入如下的IDA Pro 7.2安装向导,单击【next】继续。

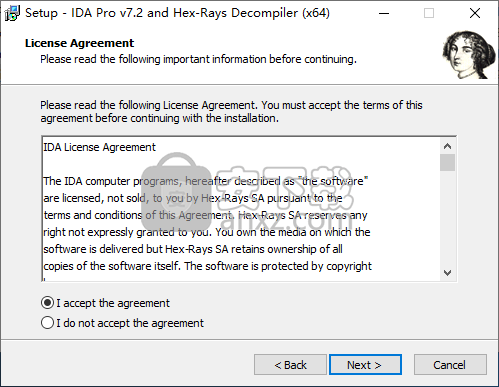

2、阅读软件许可协议信息,勾选【I accept Agreement】的选项然后再进入下一步的安装。

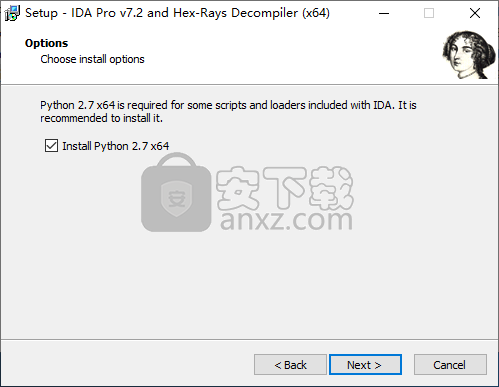

3、选项,建议勾选默认的【Install Python 2.7 x64】选项。

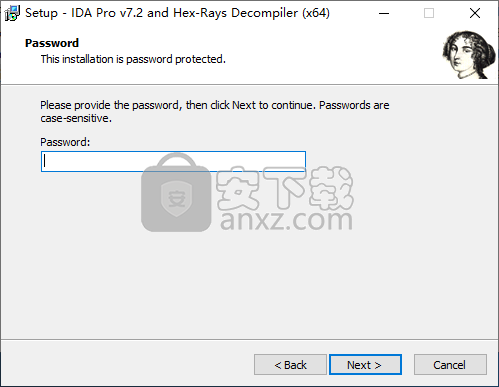

4、弹出如下的需要输入密码窗口,用户输入以下密码【7JpT48a7Y2fv】。

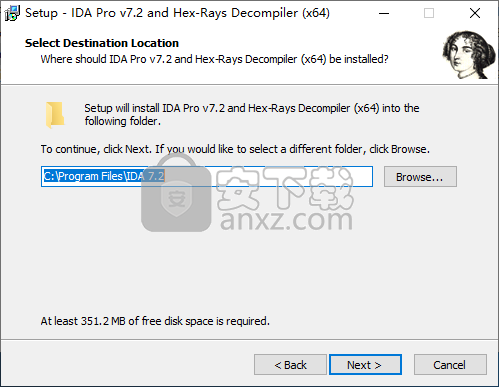

5、选择安装位置,用户可以选择默认的C:\Program Files\IDA 7.2,也可以自定义设置。

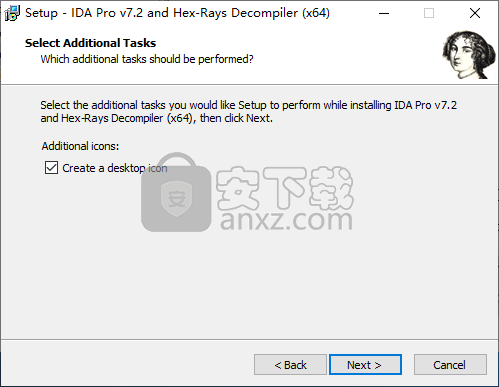

6、选择附加任务,勾选【 Create a desktop icon】的选项。

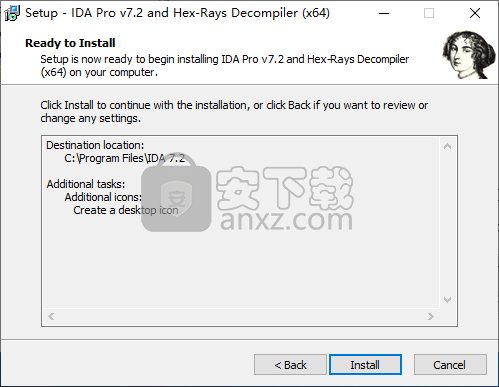

7、准备安装,点击【install】按钮即可开始进行安装。

8、安装完成后取消【 Launch IDA】,然后点击【finish】。

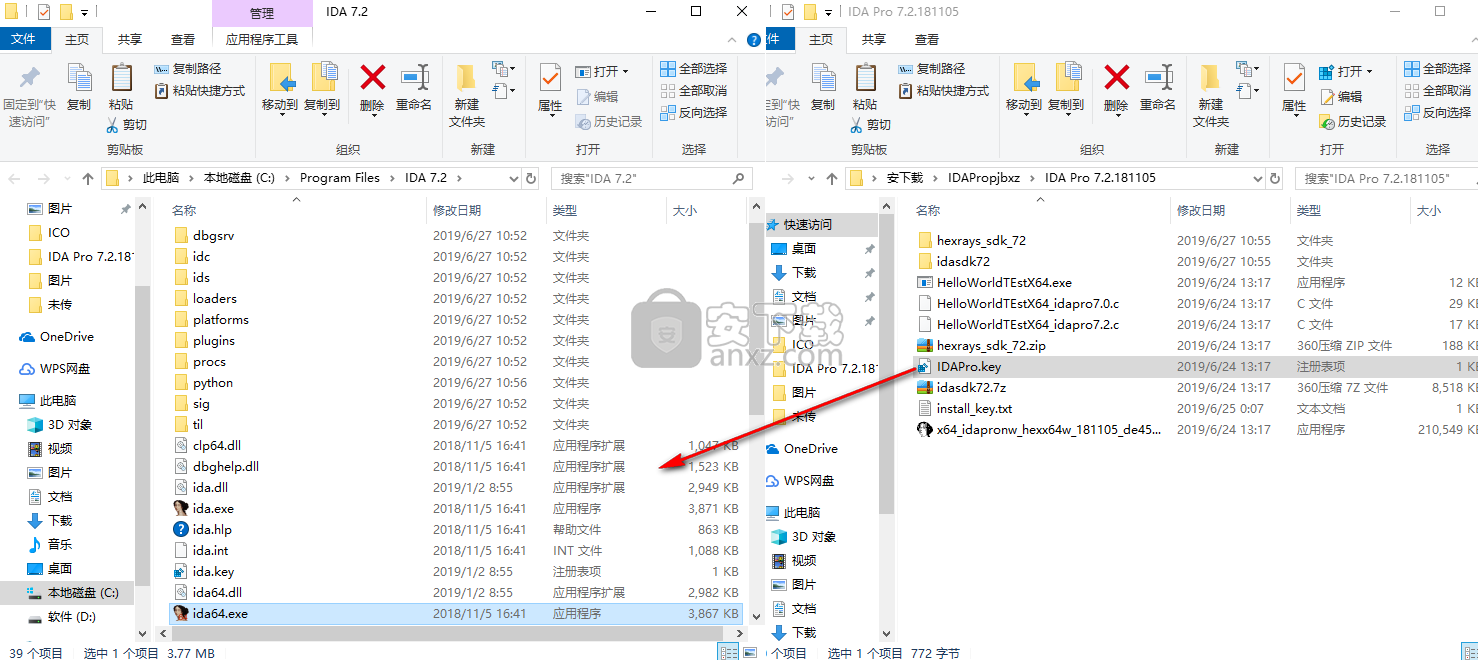

9、将IDAPro.key复制到软件的安装目录下。

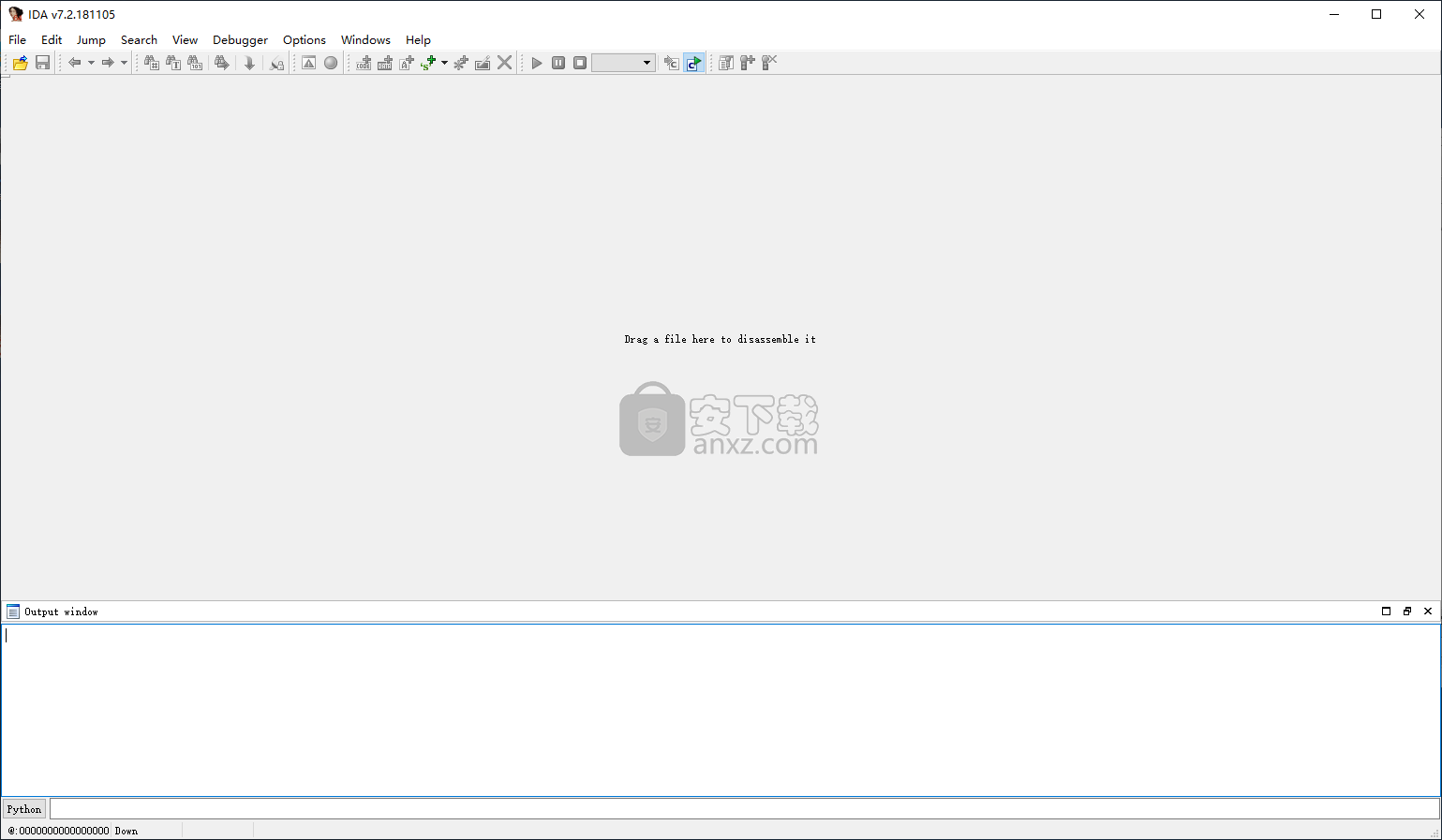

10、运行IDA Pro 7.2即可免费进行使用。

使用说明

PIN调试器

PIN调试器是一个远程调试器插件,用于记录执行跟踪。它允许从任何受支持的IDA平台(Windows,Linux和MacOSX)在Linux和Windows(x86和x86_64)上记录跟踪。目前尚不支持MacOSX目标。有关此主题的更多详细信息,请参阅MacOSX的PIN支持部分。

要使用PIN调试器插件,必须执行以下步骤:

- 构建PIN工具

- 在中配置调试器特定选项

调试器选项,设置特定选项。

PIN调试器插件具有以下配置选项:

- PIN二进制路径:引脚二进制的完整路径。

- PIN工具路径:idadbg.so或.dll PIN工具所在的目录。

- 追踪选项:

- 指令跟踪:跟踪个别指令

- 基本块跟踪:跟踪基本块

- 函数跟踪:跟踪函数

- 记录寄存器值:是否记录寄存器值。如果

禁用此选项,仅记录EIP / RIP。

- PIN工具选项:

- “localhost”的自动启动引脚:设置此选项时

在Debugger中指定的主机名,Process Options是“localhost”,即PIN

工具将由IDA执行。否则,IDA希望使用PIN工具

已经跑步和聆听。请参阅

从IDA连接远程PIN工具实例以获取更多详细信息。

- 调试模式:此标志允许用户查看PIN工具中发生的情况

侧。它打印出一些调试信息。

- 额外参数:何时使用的附加命令行参数

构建命令行以在本地启动PIN。额外的论点可以

在PIN工具规范之前添加(在'-t / path / to / pin / tool之前)或

在PIN工具之后(在'-t / path / to / pin / tool'之后但在' - application'之前)。

滚动图表

用户可以通过在图形背景上单击鼠标左键并拖动来平移(移动)图形。 在极少数情况下,当屏幕上没有可见的图形背景时,可以使用Shift-单击来移动图形。 当当前节点占据整个窗口时,这可能发生在非常高的缩放级别上。

鼠标滚轮垂直滚动图表。 如果按下Alt键,它将水平滚动图形。

Page Up和Page Down键垂直滚动图表。 键盘箭头可以滚动图形,如果它们到达节点边界,并且不能跳转到指定方向的另一个节点。

滚动图表不会改变键盘光标位置。 一旦在屏幕上刷新图形,IDA将滚动图形以使键盘光标变得可见。

段注册变更点

当IDA遇到更改段寄存器的指令时,它会创建段寄存器更改点。 因此,IDA本身主要维护变更点。 IDA假定段寄存器不会在更改点之间更改其值。 如果您发现IDA未能找到段寄存器更改,或者您想更改寄存器值,则可以使用Change Segment Register命令创建更改点。 您也可以使用Set default segment register value命令更改段寄存器的值。

IDA对变更点进行分类。 在更改点列表中,您可以在注册值后看到以下后缀:

a(自动) - 由IDA创建。 之后可能会被IDA更改。

u(按用户) - 由用户创建。 IDA不会改变它。

如果更改点未被相应命令禁用,则IDA会为更改点生成相应的“假设”指令。

签名窗口

操作名称:OpenSignatures

此命令将打开签名窗口。

对于每个签名,将显示以下内容:

- 带签名的文件名

- 签字状态:

- 计划:将应用签名

- 当前:正在应用签名

- 已应用:已应用签名

- 使用签名找到的功能数量

- 签名的描述

您可以在此处修改计划的签名列表:添加/删除要在反汇编期间使用的库模块。

您无法从列表中删除已应用的签名。

要将签名添加到应用程序的列表,请按。您将看到可以应用于正在反汇编的程序的签名列表。

文本版本:不会显示所有签名文件(例如,16位程序不会显示32位签名)。如果要查看完整的签名列表,请选择列表的第一行,说明SWITCH TO FULL LULL OF SIGNATURES。

签名文件驻留在SIG目录的子目录中。每个处理器都有自己的子目录。子目录的名称等于处理器模块文件的名称(例如,z80.w32为z80)。注意:IBM PC签名位于SIG目录本身。注意:IDASGN环境变量可用于指定签名目录的位置。

更新日志

BUG修复:

BUGFIX:如果存在自定义偏移类型,则“用户定义的偏移”对话框被破坏(例如,对于tricore)

BUGFIX:丢失地址的64位ARM分支地址将在输出中截断为32位

BUGFIX:64位mach-o loader:PRELINK_INFO的错误挂起

BUGFIX:ARM:使用__gnu_thumb1_case_si帮助程序的GCC Thumb1压缩开关处理不正确

BUGFIX:ARM:错误计算某些大函数参数的位置导致反编译器中的interr 50904

BUGFIX:ARM:错误地反汇编指令FMAXV,FMAXNMV

BUGFIX:自动快照标志未存储在新创建的数据库的快照中

BUGFIX:DOS加载程序只接受输入文件,因为它具有.exe扩展名

BUGFIX:COFF:解析具有空字符串表的文件

BUGFIX:DWARF可能会因某些复杂的ARM ADS 6.x生成的DWARF文件而失败

BUGFIX:错误地处理了对'.debug_ *'部分的DWARF重定位

BUGFIX:DWARF:损坏的.debug_abbrev部分严重损坏的文件可能导致DWARF插件发生段错误(NULL指针取消引用。)

BUGFIX:DWARF:GCC生成的名称为“__int128 unsigned”的DWARF类型信息未正确清理

BUGFIX:DWARF:ADS生成的二进制文件中复杂类型的意外结构可能会导致DWARF插件导致INTERR

BUGFIX:DWARF:一些llvm7生成的构造可能导致插件进入INTERR

BUGFIX:在自动分析期间,如果这些名称与函数F中的寄存器别名冲突,请不要重命名函数F的堆栈位置

BUGFIX:在调试期间,无法单独设置标志寄存器

BUGFIX:在调试期间,当要求用户输入映射路径,并按'Esc'将其设置为忽略,再按'Esc'以关闭'Mappings'对话框时,将忽略的路径是文件的路径,而不是包含该文件的目录

BUGFIX:在调试期间,当最初要求用户进行映射时,在解除“映射”对话框之前,他/她之后无法再添加另一个映射

BUGFIX:ELF:IDA拒绝加载位于文件外部的非PT_LOAD段的文件

BUGFIX:将模块相对断点导出到IDC将无法正确转义'\'路径元素分隔符

BUGFIX:FLIRT:Watcom OMF库的解析被打破了

BUGFIX:修复二进制搜索。现在,此对话框还可用于搜索任何大小为uint64的输入值,以及任何大小的字节(8,16,24,32位)的大/小字节序。

BUGFIX:对于64位二进制文件,IDA可以在特殊段中显示截断值(例如,'extern','abs',...)

BUGFIX:在修复损坏的数据库时,IDA可以使用interr 1226中止

BUGFIX:IDA可能在升级包含长(大小> 255)键的页面时损坏旧数据库

BUGFIX:IDA可能在调试期间崩溃,当被要求进行二进制路径映射时,如果用户选择添加另一个映射但是将其留空

BUGFIX:当焦点在脚本片段窗口中时,IDA可能会在尝试清除消息窗口时崩溃

BUGFIX:当缩小邻近视图时,IDA可能会崩溃

BUGFIX:当以批处理模式附加到进程时,IDA可能错误地报告“数据库位数与调试的应用程序位数不同”

BUGFIX:IDA可以在将0作为bufsize参数传递给tag_remove()时进行interr

BUGFIX:在某些情况下,IDA无法在16位段内创建32位平坦偏移(默认情况下,IDA为16位段创建seg:off对)

BUGFIX:IDA在远程调试时无法加载模块的矮调试信息

BUGFIX:IDA可能会在提示中显示FPU / XMM寄存器操作数的错误值

BUGFIX:如果上次访问的视图已关闭,IDA无法从搜索结果中跳转到辅助IDA视图,十六进制视图或伪代码窗口

BUGFIX:IDA在内核调用的回调中不必要地检索python GIL,导致mac显着减速

BUGFIX:IDA无法为通过文件浏览器选择的.pdb文件加载PDB符号

BUGFIX:IDA会从较新的Windows可执行文件中拒绝某些类型的名称

BUGFIX:IDAPython无法设置断点条件的语言,因此无法用IDC表达其他语言的条件

BUGFIX:IDAPython的get_idasgn_desc()不返回匹配数。添加了get_idasgn_desc_with_matches()

BUGFIX:IDAPython的get_member_by_fullname()不可用,只有1个get_member_by_id()变体可用

BUGFIX:如果IDA View在启动调试会话之前处于图形模式,则调试会话结束后不会恢复到图形模式

BUGFIX:在64位IDA中,IDAPython无法为calc_switch_cases()返回的对象生成正确的包装器

BUGFIX:如果“胖”Mach-O文件有2个版本的_same_架构(例如,ARMv7和ARM64),DWARF插件可能会尝试加载错误的

BUGFIX:在“函数调用:”窗口的“调用者”部分中,调用指令的地址将被打印两次,而不是只有一次地址,然后是函数名称

BUGFIX:JumpOpXref没有处理带有禁用(非标识符)字符的名称,如果按下反汇编列表开头的名称

BUGFIX:LX:loader可以返回打包页面的垃圾数据

BUGFIX:留下标记,然后右键单击指令的地址可能导致IDA与INTERR的代码520

BUGFIX:加载其他非IDS / IDT文件可能会导致IDA进入INTERR

BUGFIX:PC:固定的VSIB索引寄存器

BUGFIX:PC:标量FMA指令的固定操作数大小

BUGFIX:PDB:远程PDB可以在unix上返回垃圾数据

BUGFIX:PIN,即时调试模式:模块可以在附加后报告错误的过程位数

BUGFIX:PIN:在某些情况下,IDA无法暂停正在运行的进程

人气软件

-

redis desktop manager2020.1中文 32.52 MB

/简体中文 -

s7 200 smart编程软件 187 MB

/简体中文 -

GX Works 2(三菱PLC编程软件) 487 MB

/简体中文 -

CIMCO Edit V8中文 248 MB

/简体中文 -

JetBrains DataGrip 353 MB

/英文 -

Dev C++下载 (TDM-GCC) 83.52 MB

/简体中文 -

TouchWin编辑工具(信捷触摸屏编程软件) 55.69 MB

/简体中文 -

信捷PLC编程工具软件 14.4 MB

/简体中文 -

TLauncher(Minecraft游戏启动器) 16.95 MB

/英文 -

Ardublock中文版(Arduino图形化编程软件) 2.65 MB

/简体中文

Embarcadero RAD Studio(多功能应用程序开发工具) 12

Embarcadero RAD Studio(多功能应用程序开发工具) 12  猿编程客户端 4.16.0

猿编程客户端 4.16.0  VSCodium(VScode二进制版本) v1.57.1

VSCodium(VScode二进制版本) v1.57.1  aardio(桌面软件快速开发) v35.69.2

aardio(桌面软件快速开发) v35.69.2  一鹤快手(AAuto Studio) v35.69.2

一鹤快手(AAuto Studio) v35.69.2  ILSpy(.Net反编译) v8.0.0.7339 绿色

ILSpy(.Net反编译) v8.0.0.7339 绿色  文本编辑器 Notepad++ v8.1.3 官方中文版

文本编辑器 Notepad++ v8.1.3 官方中文版