Sysmon(多功能系统监视器)

v12.03 免费版- 软件大小:3.12 MB

- 更新日期:2020-12-21 14:59

- 软件语言:英文

- 软件类别:系统测试

- 软件授权:免费版

- 软件官网:待审核

- 适用平台:WinXP, Win7, Win8, Win10, WinAll

- 软件厂商:

软件介绍 人气软件 下载地址

Sysmon是一款多功能win系统系统监视器,它是Windows系统服务和设备驱动程序,一旦安装在系统上,便会驻留在系统重新引导期间,以监视系统活动并将其记录到Windows事件日志中;它提供有关进程创建,网络连接以及文件创建时间更改的详细信息;通过收集使用Windows Event Collection或SIEM代理生成的事件并随后对其进行分析,用户可以识别恶意或异常活动,并了解入侵者和恶意软件如何在您的网络上运行;用户在使用时需要注意的是Sysmon不提供对其生成的事件的分析,也不会尝试保护自己或使其免受攻击者的侵害;如果注册表中发生更改,则自动重新加载配置,规则过滤以动态包括或排除某些事件,从启动过程的早期开始生成事件,以捕获甚至复杂的内核模式恶意软件进行的活动!

软件功能

使用完整的命令行记录当前和父进程的进程创建。

使用SHA1(默认值),MD5,SHA256或IMPHASH记录过程映像文件的哈希。

可以同时使用多个哈希。

在进程创建事件中包括进程GUID,即使Windows重用进程ID时也可以使事件相关。

在每个事件中都包含一个会话GUID,以允许在同一登录会话上关联事件。

使用签名和哈希记录驱动程序或DLL的加载。

将打开日志,以进行磁盘和卷的原始读取访问。

记录网络连接,包括每个连接的源进程,IP地址,端口号,主机名和端口名。

检测文件创建时间的更改,以了解真正创建文件的时间。

修改文件创建时间戳是恶意软件通常用来掩盖其踪迹的技术

软件特色

安装服务和驱动程序。(可选)获取配置文件。

如果未提供其他参数,则更新已安装的Sysmon驱动程序的配置或转储当前配置。(可选)获取配置文件。

安装事件清单(也应在服务安装中完成)。

打印配置架构定义。

卸载服务和驱动程序。即使未安装某些组件,加力也会导致卸载继续进行。

该服务会立即记录事件,并且该驱动程序将作为启动启动驱动程序进行安装

以捕获启动时该服务在启动时将写入事件日志的早期活动。

在Vista和更高版本上,事件存储在“应用程序和服务日志/Microsoft/Windows/Sysmon/Operational中

在较早的系统上,事件被写入系统事件日志中。

如果您需要有关配置文件的更多信息,可以使用config命令。

Sysinternals网站上提供了更多示例。

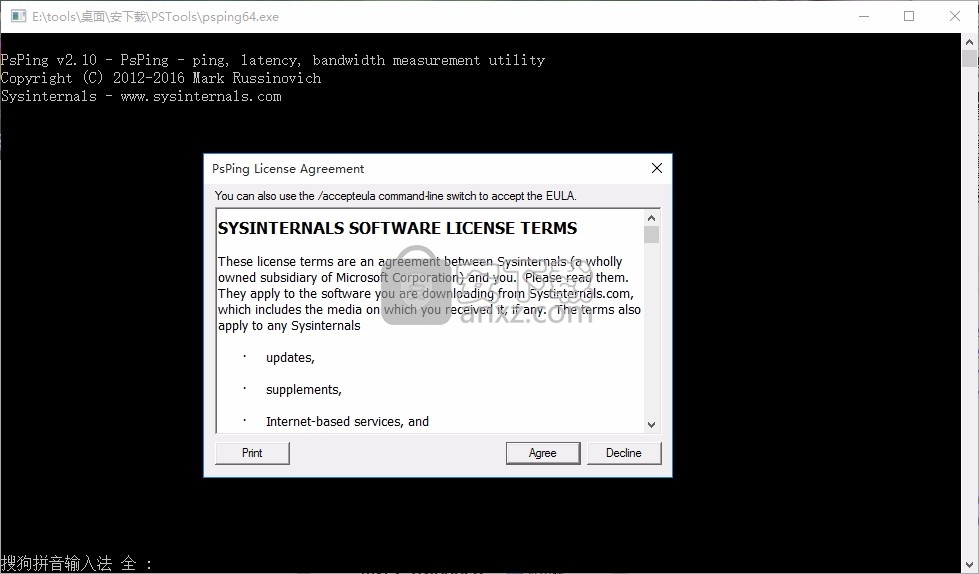

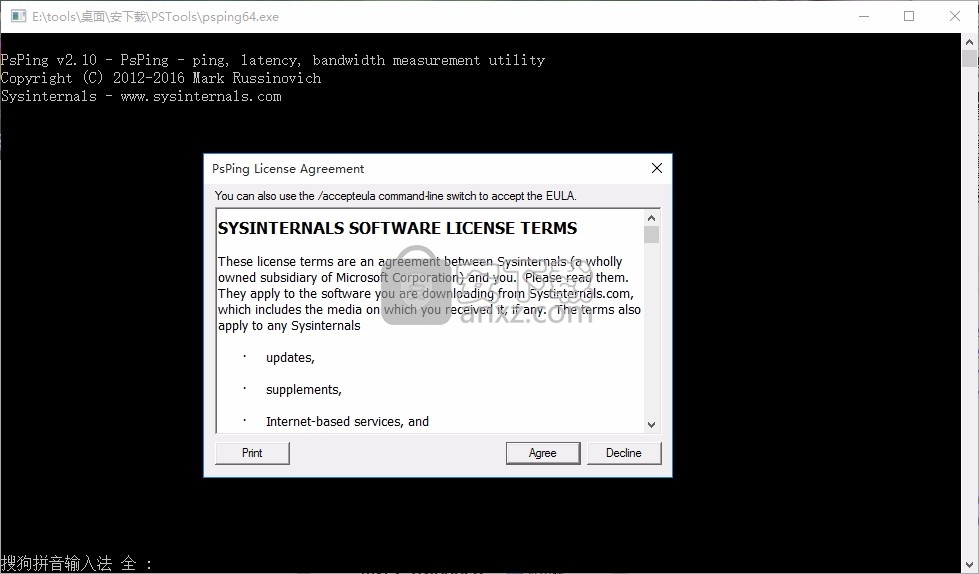

指定-accepteula以在安装时自动接受EULA,否则将提示您接受该协议。

安装和卸载都不需要重新启动。

使用默认设置安装,使用sha1哈希处理的映像,并且没有网络监控

使用说明

使用Sysmon简单命令行选项来安装和卸载它,以及检查和修改Sysmon的配置:

Sysinternals的SYSMON V11.0 -系统活动监控器

安装:sysmon64 -i []

更新配置:sysmon64 -c []

安装事件清单:sysmon64 -m

打印模式:sysmon64 -s

卸载:sysmon64 -u [force]

用法

参数 描述

使用配置文件安装Sysmon(如下所述)

sysmon -accepteula -ic:\ windows \ config.xml

卸载

sysmon -u

转储当前配置

sysmon -c

使用配置文件更改sysmon的配置(如下所述)

sysmon -cc:\ windows \ config.xml

将配置更改为默认设置

sysmon -c-

显示配置模式:

sysmon -s

大事记

在Vista和更高版本上,事件存储在“应用程序和服务日志/ Microsoft / Windows / Sysmon / Operational”中,而在较早的系统上,事件被写入系统事件日志中。事件时间戳记采用UTC标准时间。

以下是Sysmon生成的每种事件类型的示例。

事件ID 1:流程创建

流程创建事件提供有关新创建流程的扩展信息。完整的命令行提供了有关流程执行的上下文。ProcessGUID字段是整个域中此过程的唯一值,以简化事件关联。哈希是文件的完整哈希,其中包含HashType字段中的算法。

事件ID 2:一个进程更改了文件创建时间

当进程显式修改文件创建时间时,将注册更改文件创建时间事件。此事件有助于跟踪文件的实际创建时间。攻击者可能会更改后门的文件创建时间,以使其看起来像与操作系统一起安装。请注意,许多进程会合理地更改文件的创建时间。它不一定表示恶意活动。

事件ID 3:网络连接

网络连接事件记录计算机上的TCP / UDP连接。默认情况下是禁用的。每个连接都通过ProcessId和ProcessGUID字段链接到流程。该事件还包含源和目标主机名IP地址,端口号和IPv6状态。

事件ID 4:Sysmon服务状态已更改

服务状态更改事件报告Sysmon服务的状态(已启动或已停止)。

事件ID 5:进程终止

进程终止时报告进程终止事件。它提供了进程的UtcTime,ProcessGuid和ProcessId。

事件ID 6:驱动程序已加载

驱动程序加载事件提供有关在系统上加载驱动程序的信息。提供配置的哈希值以及签名信息。出于性能原因,签名是异步创建的,并且指示在加载后是否删除了文件。

事件ID 7:图像已加载

图像加载事件记录在特定过程中加载模块的时间。默认情况下,此事件是禁用的,需要使用–l选项进行配置。它指示模块的加载过程,哈希和签名信息。出于性能原因,签名是异步创建的,并且指示在加载后是否删除了文件。应仔细配置此事件,因为监视所有图像加载事件将生成大量事件。

事件ID 8:CreateRemoteThread

CreateRemoteThread事件检测一个进程何时在另一个进程中创建线程。恶意软件使用此技术来注入代码并隐藏在其他进程中。该事件指示源和目标进程。它提供了有关将在新线程中运行的代码的信息:StartAddress,StartModule和StartFunction。请注意,将推断StartModule和StartFunction字段,如果起始地址在已加载的模块或已知的导出函数之外,则它们可能为空。

事件ID 9:RawAccessRead

RawAccessRead事件检测进程何时使用\\。\表示从驱动器进行读取操作。恶意软件经常使用此技术来对锁定以供读取的文件进行数据泄露,并避免使用文件访问审核工具。该事件指示源进程和目标设备。

事件ID 10:ProcessAccess

当一个进程打开另一个进程时,该进程访问事件报告,该操作通常伴随着信息查询或读写目标进程的地址空间。这样可以检测黑客工具,这些工具读取诸如本地安全机构(Lsass.exe)之类的进程的内存内容,以窃取凭据以用于哈希传递攻击。如果有活动的诊断实用程序反复打开进程以查询其状态,则启用它可以生成大量日志,因此通常只应使用删除预期访问的过滤器来启用它。

事件ID 11:FileCreate

创建或覆盖文件时,将记录文件创建操作。此事件对于监视自动启动位置(如启动文件夹)以及临时目录和下载目录很有用,这些位置是恶意软件在初始感染期间掉落的常见位置。

事件ID 12:RegistryEvent(对象创建和删除)

注册表项和值的创建和删除操作映射到此事件类型,这对于监视注册表自动启动位置的更改或特定的恶意软件注册表修改很有用。

Sysmon使用注册表根键名的缩写版本,具有以下映射:

事件ID 12:REGISTRYEVENT(对象创建和删除)

键名 缩写

HKEY_LOCAL_MACHINE HKLM

HKEY_USERS 香港大学

HKEY_LOCAL_MACHINE \ System \ ControlSet00x HKLM \ System \ CurrentControlSet

HKEY_LOCAL_MACHINE \ Classes 香港结算

事件ID 13:RegistryEvent(值集)

此注册表事件类型标识注册表值修改。该事件记录为DWORD和QWORD类型的注册表值写入的值。

事件ID 14:RegistryEvent(键和值重命名)

注册表项和值重命名操作映射到此事件类型,记录已重命名的键或值的新名称。

事件ID 15:FileCreateStreamHash

此事件在创建命名文件流时记录,并生成记录该流所分配到的文件内容(未命名流)以及命名流内容的哈希的事件。有一些恶意软件变种会通过浏览器下载来删除其可执行文件或配置设置,并且该事件旨在基于基于附加了Zone.Identifier“网络标记”流的浏览器来捕获它们。

事件ID 16:ServiceConfigurationChange

此事件记录Sysmon配置中的更改-例如,更新过滤规则时。

事件ID 17:PipeEvent(已创建管道)

创建命名管道时,将生成此事件。恶意软件通常使用命名管道进行进程间通信。

事件ID 18:PipeEvent(已连接管道)

在客户端和服务器之间建立命名管道连接时,将记录此事件。

事件ID 19:WmiEvent(检测到WmiEventFilter活动)

注册WMI事件筛选器(恶意软件执行该方法)后,此事件将记录WMI名称空间,筛选器名称和筛选器表达式。

事件ID 20:WmiEvent(检测到WmiEventConsumer活动)

此事件记录WMI使用者的注册,记录使用者名称,日志和目的地。

事件ID 21:WmiEvent(检测到WmiEventConsumerToFilter活动)

当使用者绑定到过滤器时,此事件记录使用者名称和过滤器路径。

事件ID 22:DNSEvent(DNS查询)

当进程执行DNS查询时,无论结果是否成功,是否缓存,都会生成此事件。Windows 8.1已添加此事件的遥测功能,因此在Windows 7和更早版本中不可用。

事件ID 23:FileDelete(检测到文件删除)

文件已删除

事件ID 255:错误

Sysmon中发生错误时,将生成此事件。如果系统负载沉重,某些任务无法执行,或者Sysmon服务中存在错误,则可能发生这种情况。您可以在Sysinternals论坛或Twitter(@markrussinovich)上报告任何错误。

配置文件

可以在-i(安装)或 -c(安装)配置开关之后指定配置文件。它们使部署预设配置和过滤捕获的事件变得更加容易。

一个简单的配置xml文件如下所示:

配置文件在Sysmon标记上包含schemaversion属性。此版本独立于Sysmon二进制版本,并允许解析较早的配置文件。您可以使用“-?”来获取当前架构版本。config”命令行。配置条目直接位于Sysmon标记下,而过滤器位于EventFiltering标记下。

配置条目

配置条目类似于命令行开关,包括以下内容

配置条目包括以下内容:

配置条目

条目 值 描述

存档目录 串 卷根目录中的目录名称,删除复制文件被移入其中。该目录受系统ACL保护。(您可以使用Sysinternals中的PsExec通过“ psexec -sid cmd”访问目录)。默认值:Sysmon

CheckRevocation 布尔型 控制签名吊销检查。默认值:True

复制删除 布尔型 保留已删除的可执行映像文件。默认值:False

CopyOnDeleteSID 弦乐 以逗号分隔的帐户SID列表,将为其保留文件删除。

CopyOnDeleteExtensions 弦乐 删除时保留的文件扩展名。

CopyOnDeleteProcesses 弦乐 保留要删除文件的进程名称。

Dns查询 布尔型 控制反向DNS查找。默认值:True

驱动名称 串 为驱动程序和服务映像使用指定的名称。

哈希算法 弦乐 适用于哈希的哈希算法。支持的算法包括MD5,SHA1,SHA256,IMPHASH和*(全部)。默认值:无

命令行开关的配置条目在Sysmon用法输出中描述。参数是基于标签的可选参数。如果命令行开关也启用事件,则需要通过其过滤器标签对其进行配置。您可以指定-s开关,以使Sysmon打印完整的配置架构,包括事件标记以及每个事件的字段名称和类型。例如,以下是RawAccessRead事件类型的架构:

template =“ RawAccessRead检测到” rulename =“ RawAccessRead”

版本=“ 2”>

事件过滤条目

事件过滤允许您过滤生成的事件。在许多情况下,事件可能很嘈杂,无法收集所有信息。例如,您可能只对特定过程的网络连接感兴趣,而不对所有过程感兴趣。您可以在主机上过滤输出,以减少要收集的数据。

每个事件在配置文件中的EventFiltering节点下都有自己的过滤器标签:

事件过滤条目

ID 标签 事件

1 过程创建 流程创建

2 FileCreateTime 文件创建时间

3 网络连接 检测到网络连接

4不 适用 Sysmon服务状态更改(无法过滤)

5 过程终止 流程已终止

6 驱动程序加载 驱动程序已加载

7 ImageLoad 图片已加载

8 CreateRemoteThread 检测到CreateRemoteThread

9 RawAccessRead 检测到RawAccessRead

10 ProcessAccess 流程已访问

11 FileCreate 文件已创建

12 RegistryEvent 添加或删除注册表对象

13 RegistryEvent 注册表值集

14 RegistryEvent 注册表对象已重命名

15 FileCreateStreamHash 文件流已创建

16不 适用 Sysmon配置更改(无法过滤)

17 PipeEvent 创建命名管道

18 PipeEvent 命名管道已连接

19 WmiEvent WMI筛选器

20个 WmiEvent WMI消费者

21 WmiEvent WMI使用者筛选器

22 DNS查询 DNS查询

23 FileDelete 文件删除

您还可以在事件查看器中的任务名称上找到这些标签。

如果事件匹配,则应用onmatch过滤器。可以使用过滤器标签的“ onmatch”属性对其进行更改。如果值为“ include”,则表示仅包含匹配的事件。如果将其设置为“排除”,则将包含该事件,除非规则匹配。您可以为每个事件ID指定包含过滤器集和排除过滤器集,其中排除匹配优先。

每个过滤器可以包含零个或多个规则。过滤器标签下的每个标签都是事件的字段名称。为相同的字段名称指定条件的规则充当OR条件,而指定不同的字段名称的规则充当AND条件。字段规则还可以使用条件来匹配值。条件如下(均不区分大小写):

表5

健康)状况 描述

是 默认值等于

是任何 领域是其中之一; 定界值

不是 价值观不同

包含 该字段包含此值

包含任何 该字段包含以下任何一个:定界值

包含所有 该字段包含以下任何一个:定界值

排除 该字段不包含该值

排除任何 该字段不包含一个或多个;定界值

排除所有 该字段不包含任何; 定界值

首先 该字段以该值开头

以 该字段以该值结尾

少于 词典比较小于零

多于 词典比较大于零

图片 匹配图像路径(完整路径或仅图像名称)。例如:lsass.exe将匹配c:\ windows \ system32 \ lsass.exe

您可以通过将其指定为属性来使用其他条件。这会将网络活动从路径中带有iexplore.exe的进程中排除

要让Sysmon报告哪个规则匹配导致记录了事件,请在规则中添加名称

您可以对同一标记使用包含和排除规则,其中排除规则会覆盖包含规则。在规则中,筛选器条件具有OR行为。在前面显示的示例配置中,网络筛选器同时使用“包含”和“排除”规则来捕获所有进程(名称中具有iexplore.exe的进程除外)到端口80和443的活动。

也可以通过使用规则组来覆盖组合规则的方式,该规则组允许将一个或多个事件的规则组合类型显式设置为AND或OR。

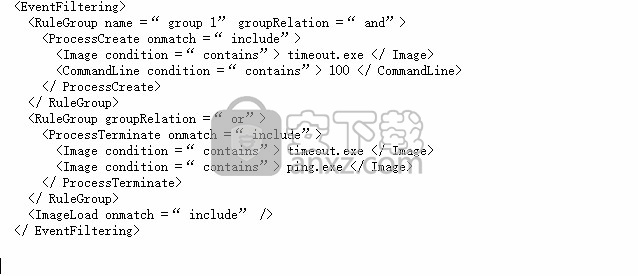

下面的示例演示了此用法。在第一个规则组中,仅使用命令行参数“ 100”执行timeout.exe时,将生成进程创建事件,但是将生成终止ping.exe和timeout.exe的进程终止事件。

人气软件

-

黑苹果安装工具 221 MB

/简体中文 -

NZXT CAM 0.71 MB

/简体中文 -

WIN64AST 3.17 MB

/简体中文 -

bochs xp镜像 122 MB

/简体中文 -

RootkitRevealer(多功能高级rootkit检测工具) 1.52 MB

/英文 -

DisplayX V1.2.1 液晶显示器测试工具 0.02 MB

/简体中文 -

系统信息检测 HWiNFO 3.98 MB

/简体中文 -

电脑功率计算器 2.0 6.00 MB

/简体中文 -

GpuTest(gpu压力测试) 1.98 MB

/简体中文 -

Not My Fault(微软系统蓝屏测试工具) 0.28 MB

/简体中文

bochs WIN7 IMG镜像文件 1.0

bochs WIN7 IMG镜像文件 1.0  HWiNFO32(系统硬件信息检测工具) 8.02

HWiNFO32(系统硬件信息检测工具) 8.02  PassMark BurnInTest(PC可靠性和负载测试) v9.0 (附带安装教程)

PassMark BurnInTest(PC可靠性和负载测试) v9.0 (附带安装教程)  Futuremark VRMark(VR基准测试软件) v1.3.2020

Futuremark VRMark(VR基准测试软件) v1.3.2020  Primate Labs Geekbench(系统测试软件) v5.1.1

Primate Labs Geekbench(系统测试软件) v5.1.1  Geekbench Pro(电脑系统检测工具) v5.2.1

Geekbench Pro(电脑系统检测工具) v5.2.1  performancetest(电脑性能测试软件) v8.0

performancetest(电脑性能测试软件) v8.0  Veeam One 9 附带安装教程

Veeam One 9 附带安装教程